Auf dieser Seite: [ausblenden]

In der heutigen vernetzten digitalen Landschaft, wo Online-Privatsphäre und Sicherheit sind vorrangige Anliegen, Virtuelles privates Netzwerk (VPN) Protokolle erweisen sich als Wächter unserer Online-Erlebnisse.

Diese komplizierten Regelwerke und Verschlüsselungstechniken bilden das Rückgrat von VPN-Diensten, Bestimmung des Schutzniveaus, Geschwindigkeit, und Funktionalität, die Online-Benutzer erwarten können. Da die Nachfrage nach sicheren Internetverbindungen weiter steigt, Das Verständnis der Nuancen verschiedener VPN-Protokolle ist für jeden, der sich mit Zuversicht und Seelenfrieden in der digitalen Welt bewegen möchte, unerlässlich. Es ist auch bemerkenswert, Das laut Statistik, um 35% der weltweiten Internetnutzer haben VPN-Dienste angenommen. Diese Zahl spiegelt einen bemerkenswerten Anstieg gegenüber früheren Zeiträumen wider.

In diesem umfassenden Ratgeber, Wir tauchen ein in die Welt der VPN-Protokolle, Dies führt Sie letztendlich zu fundierten Entscheidungen zur Stärkung Ihrer Online-Präsenz. Damit, Lass uns anfangen, Frage für Frage, bis Ihr Wissensdurst gestillt ist!

Was ist ein VPN-Protokoll??

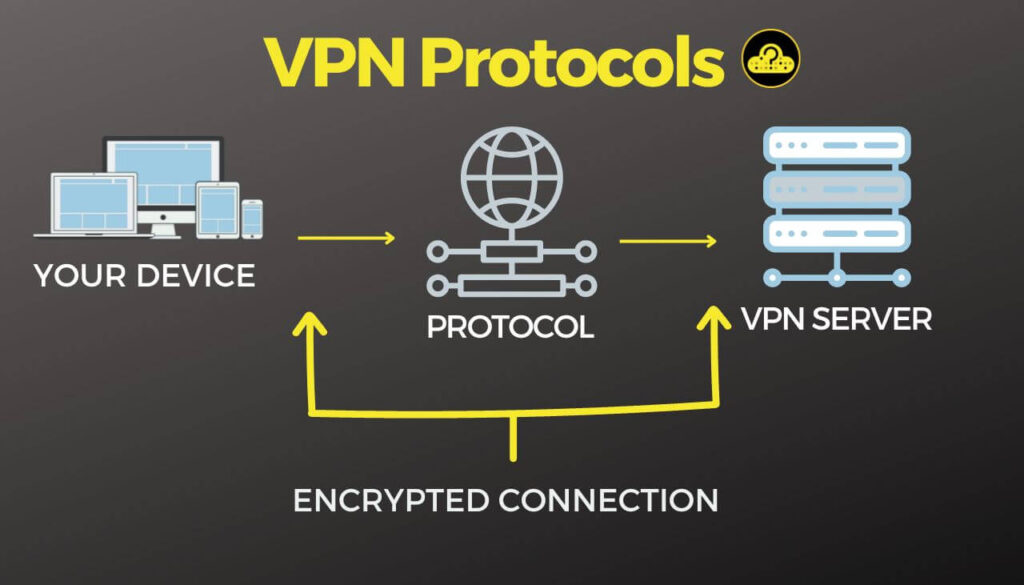

EIN VPN-Protokoll bezeichnet ein standardisiertes Regelwerk, Verfahren, und kryptografische Algorithmen, die die Art und Weise steuern, wie Datenpakete gekapselt werden, übermittelt, und während ihrer Reise zwischen dem Gerät eines Benutzers und einem Remote-VPN-Server entschlüsselt werden. Diese Protokolle sind für das Funktionieren virtueller privater Netzwerke von wesentlicher Bedeutung und spielen eine entscheidende Rolle bei der Einrichtung eines sicheren Netzwerks, verschlüsselt, und privater Kommunikationskanal über öffentliche Netzwerke wie das Internet.

Das Kernziel von VPN-Protokollen ist die Implementierung verschiedener Verschlüsselung Methoden zur Wahrung der Vertraulichkeit der Daten, Integrität, und Authentizität, Dadurch werden unbefugte Zugriffe und potenzielle Cyber-Bedrohungen verhindert. Gehört zu den vorherrschenden VPN-Protokollen, Zu den bemerkenswerten Beispielen gehört OpenVPN, L2TP/IPsec, IKEv2/IPsec, PPTP, und SSTP, Jeder verfügt über unterschiedliche Vorzüge und Einschränkungen in Bereichen wie Sicherheit, Geschwindigkeit, und Kompatibilität.

Stellen Sie sich vor, Sie versenden eine filigrane Glasskulptur an eine Kunstgalerie im ganzen Land. Um seine sichere Ankunft zu gewährleisten, Sie würden es sorgfältig mit schützendem Schaumstoff abpolstern, Beschriften Sie das Paket als “zerbrechlich,” und wählen Sie einen seriösen Spediteur. Auf der anderen Seite, wenn Sie einem Freund einen Stapel robuster Bücher schicken würden, Der Bedarf an zusätzlichen Vorsichtsmaßnahmen und empfindlichen Etiketten wäre unnötig.

Ähnlich wie die Rolle von Schutzschaum in der Schifffahrt, Verschiedene VPN-Protokolle fungieren bei der Datenübertragung über ein VPN entweder als robuste Schutzschilde oder als optimierte Kanäle. Entscheiden Sie sich für minimale Verschlüsselung und Authentifizierung (ähnlich einer reduzierenden Schaumstoffpolsterung) kann die Datenübertragung beschleunigen, Es setzt den Online-Verkehr aber auch potenziellen Risiken aus.

Folglich, je nachdem, ob in bestimmten Situationen Geschwindigkeit oder Sicherheit im Vordergrund stehen, Die Verwendung unterschiedlicher Protokolle, die unterschiedliche Aspekte des Datenaustauschs hervorheben, erweist sich als die notwendigste Wahl. Während wir tiefer in diesen Artikel eintauchen, Wir untersuchen spezifische Szenarien, in denen sich bestimmte Protokolle auszeichnen können.

Warum sind VPN-Protokolle wichtig??

VPN-Protokolle spielen eine entscheidende Rolle bei der Gewährleistung der Wirksamkeit, Sicherheit, und Vielseitigkeit virtueller privater Netzwerke. Diese Protokolle bestimmen, wie Daten gekapselt werden, übermittelt, und entschlüsselt, während es zwischen dem Gerät eines Benutzers und einem Remote-VPN-Server übertragen wird. Ihre Bedeutung liegt in mehreren Schlüsselaspekten, die wie folgt gruppiert werden können:

- Sicherheit. VPN-Protokolle verwenden fortschrittliche Verschlüsselungstechniken, um Datenübertragungen zu sichern, Schutz sensibler Informationen vor potenziellen Cyber-Bedrohungen, Hacker, und unbefugten Zugriff. Eine starke Verschlüsselung ist entscheidend, insbesondere bei der Nutzung öffentlicher Netzwerke, da es das Abhören und Abfangen von Daten verhindert.

- Privatsphäre. Durch Anonymisierung der Benutzer’ IP-Adressen und Weiterleitung ihres Datenverkehrs durch verschlüsselte Tunnel, VPN-Protokolle verbessern die Online-Privatsphäre. Dadurch werden Benutzeraktivitäten vor ISPs geschützt, staatliche Überwachung, und andere Unternehmen, die möglicherweise versuchen, das Online-Verhalten zu überwachen oder zu verfolgen.

- Datenintegrität. VPN-Protokolle stellen sicher, dass die Daten während der Übertragung intakt und unverändert bleiben. Sie bieten Mechanismen zur Erkennung von Manipulationen oder Änderungen an den übertragenen Daten, Verbesserung der Datenintegrität und -zuverlässigkeit.

- Zugriff auf eingeschränkte Inhalte. VPN-Protokolle ermöglichen Benutzern die Umgehung Geobeschränkungen und auf Inhalte und Dienste zugreifen, die möglicherweise auf bestimmte Regionen beschränkt sind. Dies ist besonders beim Streaming nützlich, Zugriff auf Websites, oder die Nutzung von Online-Diensten, die an bestimmten Standorten nicht verfügbar sind.

- Vielseitigkeit (Verschiedene Anwendungsfälle). Verschiedene VPN-Protokolle bieten unterschiedliche Kompromisse bei der Sicherheit, Geschwindigkeit, und Kompatibilität. Benutzer können Protokolle auswählen, die ihren spezifischen Anforderungen am besten entsprechen, Egal, ob es darum geht, Geschwindigkeit bei Aktivitäten wie Streaming zu priorisieren oder sich auf robuste Sicherheit für sensible Transaktionen zu konzentrieren.

- Anpassungsfähigkeit. Da sich die Technologie weiterentwickelt und neue Sicherheitsbedrohungen auftauchen, VPN-Protokolle können aktualisiert und angepasst werden, um diesen Herausforderungen zu begegnen. Dadurch wird sichergestellt, dass VPNs wirksame Instrumente zur Aufrechterhaltung der Online-Sicherheit und des Datenschutzes bleiben.

Man kann mit Sicherheit sagen, dass VPN-Protokolle die Bausteine sind, die definieren, wie VPNs funktionieren und wie sie ihre Sicherheitsversprechen einhalten, Privatsphäre, und Zugänglichkeit. Durch die Wahl des richtigen Protokolls kann das VPN-Erlebnis an die individuellen Anforderungen angepasst werden und gleichzeitig sichergestellt werden, dass die Daten während ihrer gesamten Reise durch die digitale Landschaft vertraulich und geschützt bleiben.

Arten von VPN-Protokollen

Es gibt eine Vielzahl von VPN-Protokollen, jedes mit spezifischen Eigenschaften gestaltet, um verschiedenen Bedürfnissen und Vorlieben gerecht zu werden. Zu den bemerkenswerten Konkurrenten gehört OpenVPN, bekannt für seinen Open-Source-Charakter, Flexibilität, und robuste Sicherheitsfunktionen. L2TP/IPsec, auf der anderen Seite, kombiniert Layer 2 Tunnelprotokoll (L2TP) zur Tunnelerstellung mit IPsec zur Verschlüsselung, bietet eine ausgewogene Mischung aus Sicherheit und Kompatibilität.

Das IKEv2/IPsec-Protokoll legt Wert auf einen nahtlosen Gerätewechsel und die Wiederaufnahme von Verbindungen, Damit ist es ideal für mobile Benutzer. PPTP, ein älteres Protokoll, priorisiert Geschwindigkeit, bietet aber vergleichsweise schwächere Sicherheit, während SSTP die SSL/TLS-Protokolle für eine sichere Verbindung nutzt, vor allem bei Windows-Benutzern beliebt. WireGuard, eine neuere Ergänzung, verfügt über minimalen Code für verbesserte Leistung und Sicherheit. Die Wahl des Protokolls hängt von den individuellen Prioritäten ab, Sei es, eine Balance zwischen Geschwindigkeit und Sicherheit zu finden, Optimierung für bestimmte Geräte, oder Berücksichtigung geografischer Zugangsbedürfnisse.

Die gängigsten VPN-Protokolle

IPSec

Sicherheit des Internetprotokolls (IPSec) dient als robustes VPN-Tunnelprotokoll, das die Sicherheit des Datenaustauschs erhöht, indem es sowohl die Sitzungsauthentifizierung als auch die Verschlüsselung von Datenpaketen erzwingt. Bei diesem zweischichtigen Ansatz wird eine verschlüsselte Nachricht in das Datenpaket eingebettet, die dann wieder verschlüsselt wird. Um seine Sicherheit zu erhöhen, IPSec arbeitet häufig mit anderen Protokollen zusammen und wird aufgrund seiner starken Kompatibilität für Site-to-Site-VPN-Konfigurationen bevorzugt.

IKEv2

Internet Key Exchange-Version 2 (IKEv2) arbeitet als Tunnelprotokoll, das auf IPsec-Prinzipien basiert, Aufbau einer robusten, sicheren Verbindung für die VPN-Kommunikation zwischen Geräten. Es beschreibt den Rahmen für die Aushandlung und Authentifizierung von IPsec-Sicherheitsbeziehungen (SAs), Grundlage für die Einrichtung eines geschützten virtuellen privaten Netzwerks. Diese Verschmelzung wird allgemein als IKEv2/IPsec bezeichnet, Es bündelt sowohl die Leistungsfähigkeit von IKEv2 als Schlüsselverwaltungsprotokoll als auch die Tunnelfunktionen von IPsec für den Datentransport.

PPTP

PPTP, ein Akronym für Point-to-Point Tunneling Protocol, hat sich als eines der ältesten noch aktiven VPN-Protokolle bewährt. Seit seiner Einführung im Zeitalter von Windows 95, PPTP ist ein integraler Bestandteil aller Windows-Versionen. Betrieb am TCP-Port 1723, Es wurde ursprünglich von Microsoft entwickelt, um das Point-to-Point-Protokoll zu kapseln (PPP).

SSTP

Secure Socket Tunneling-Protokoll (SSTP) hat sich zu einem führenden Akteur im Bereich Virtual Private Network entwickelt (VPN) Verbindungen. Stammt von Microsoft, SSTP ist in Windows-Ökosystemen deutlich stärker verankert als in Linux-Umgebungen. Microsoft hat diese Technologie als Upgrade gegenüber den vergleichsweise weniger sicheren PPTP- oder L2TP/IPSec-Optionen konzipiert, die auf Windows-Systemen verfügbar sind. SSTP ist natürlich zu einer nativen Präferenz für VPN-Verbindungen in Windows geworden, Die Einführung hängt von der Strategie des VPN-Dienstanbieters und seinen inhärenten Benutzer- und Verwaltungsvorteilen ab.

L2TP

Schicht 2 Tunnelprotokoll (L2TP) funktioniert durch den Aufbau eines sicheren Tunnels zwischen zwei L2TP-Verbindungspunkten. Sobald dieser Tunnel eingerichtet ist, ein zusätzliches Tunnelprotokoll, typischerweise IPSec, wird zur Verschlüsselung der übertragenen Daten eingesetzt. Die komplexe Architektur von L2TP gewährleistet ein hohes Maß an Datensicherheit. Es ist eine häufige Wahl für Site-to-Site-Setups, insbesondere wenn erhöhte Sicherheit von größter Bedeutung ist.

SSL / TLS

Secure Socket Layer (SSL) und Transportschichtsicherheit (TLS) sind Standards, die HTTPS-Webseiten verschlüsseln, Beschränkung des Benutzerzugriffs auf bestimmte Anwendungen und nicht auf das gesamte Netzwerk. SSL/TLS-Verbindungen, in die meisten Webbrowser integriert, Machen Sie den Bedarf an zusätzlicher Software überflüssig, Damit sind sie ideal für Fernzugriffs-VPNs.

OpenVPN

OpenVPN, eine Open-Source-Erweiterung des SSL/TLS-Frameworks, erweitert seinen verschlüsselten Tunnel mit zusätzlichen kryptografischen Algorithmen für erhöhte Sicherheit. Obwohl es für seine starke Sicherheit und Effizienz geschätzt wird, Kompatibilität und Setup können inkonsistent sein, insbesondere für Router-zu-Router-VPN-Netzwerke. OpenVPN bietet das User Datagram Protocol (UDP) und Transmission Control Protocol (TCP) Versionen, wobei UDP der Geschwindigkeit Priorität einräumt und TCP die Datenintegrität gewährleistet. Beliebt für Fernzugriff und Site-to-Site-VPN-Anwendungen, OpenVPN bleibt eine umfassende Wahl.

SSH

Sichere Shell (SSH) generiert verschlüsselte Verbindungen und ermöglicht die Portweiterleitung an Remote-Rechner über einen sicheren Kanal. Während es Flexibilität bietet, SSH-Kanäle erfordern eine sorgfältige Überwachung, um zu verhindern, dass ein potenzieller Eintrittspunkt für Sicherheitsverletzungen entsteht, Dadurch eignet es sich besser für Fernzugriffsszenarien.

Wireguard

Wireguard, eine neue Ergänzung, bietet ein weniger kompliziertes, aber dennoch effizienteres und sichereres Tunnelprotokoll als IPSec und OpenVPN. Nutzung optimierten Codes für optimale Leistung und minimale Fehler, Wireguard wird zunehmend eingesetzt, einschließlich in Site-to-Site-Verbindungen wie NordLynx, eine proprietäre WireGuard-Implementierung von NordVPN.

Hybride VPN-Protokolle

Ein Hybrid-VPN-Protokoll kombiniert die Stärken verschiedener Protokolle, um die Sicherheit zu optimieren, Geschwindigkeit, und Kompatibilität. Durch die Integration von Funktionen aus verschiedenen Protokollen, Ein Hybrid-VPN-Protokoll zielt darauf ab, eine umfassende Lösung bereitzustellen, die sich an verschiedene Szenarien anpasst. Dieser Ansatz zielt darauf ab, ein Gleichgewicht zwischen robuster Verschlüsselung zu schaffen, zuverlässige Leistung, und die Möglichkeit, Netzwerkbeschränkungen zu umgehen, Dies macht es zu einer vielseitigen Wahl für Benutzer, die ein umfassendes VPN-Erlebnis suchen.

IKEv2/IPSec

Das IKEv2/IPSec-Hybridprotokoll bezieht sich auf eine Kombination aus zwei unterschiedlichen, aber komplementären Protokollen: Internet Key Exchange-Version 2 (IKEv2) und Internetprotokollsicherheit (IPSec). IKEv2 ist für die Verwaltung des Aufbaus und der Aufrechterhaltung sicherer VPN-Verbindungen verantwortlich, während IPSec die Verschlüsselung und Authentifizierung der über das Netzwerk übertragenen Daten übernimmt. Dieses Hybridprotokoll bietet eine leistungsstarke Kombination aus schnellem Verbindungsaufbau, starke Sicherheit durch Verschlüsselung, und Anpassungsfähigkeit an verschiedene Netzwerkbedingungen, Dies macht es zu einer wirksamen Lösung zur Gewährleistung der Privatsphäre und des Datenschutzes in der Online-Kommunikation.

L2TP/IPSec

Das L2TP/IPSec-Hybridprotokoll ist in den meisten Mobil- und Desktop-Betriebssystemen problemlos verfügbar, Vereinfachung der Umsetzung. Dieses Protokoll bietet erhöhte Sicherheit durch die Integration einer doppelten Kapselungsfunktion, Bietet zwei Schutzschichten für Ihre Daten. Trotz seiner weiten Verbreitung, Das Protokoll ist auf die Nutzung des UDP-Ports beschränkt 500 für Verbindungen, Dies erfordert zusätzliche Konfigurationen zur Umgehung von Firewalls.

jedoch, Ein Nachteil des L2TP/IPSec-Hybridprotokolls sind seine relativ langsameren Geschwindigkeiten. Dies ist auf den Prozess der Konvertierung des Datenverkehrs in das L2TP-Format vor der Verschlüsselung zurückzuführen. Die doppelte Kapselung des Protokolls erfordert erhöhte Ressourcen für die Übertragung von Datenpaketen durch Tunnel, Dies führt zu einer Verringerung der Übertragungsgeschwindigkeit im Vergleich zu anderen Optionen.

Proprietäre VPN-Protokolle

Ein proprietäres VPN-Protokoll bezieht sich auf ein einzigartiges und exklusives Kommunikationsprotokoll, das von einem bestimmten Unternehmen oder einer bestimmten Organisation entwickelt wurde und diesem gehört. Im Gegensatz zu Open-Source-Protokollen, die offen verfügbar sind und von der breiteren Community überprüft und geändert werden können, Proprietäre Protokolle unterliegen in der Regel der Kontrolle ihrer Ersteller.

Diese Protokolle sind häufig mit spezifischen Funktionen ausgestattet, Optimierungen, oder Sicherheitsmechanismen, die auf die Ziele oder Produkte des Unternehmens zugeschnitten sind. Während proprietäre Protokolle bestimmte Vorteile oder Innovationen bieten können, Sie bringen auch potenzielle Nachteile mit sich. Benutzer haben möglicherweise nur begrenzten Einblick in die Funktionsweise des Protokolls oder das Sicherheitsniveau, das es bietet, da das Innenleben möglicherweise nicht der Öffentlichkeit zugänglich gemacht wird. Die Kompatibilität mit Software oder Geräten von Drittanbietern könnte im Vergleich zu weit verbreiteten Open-Source-Alternativen eingeschränkter sein.

Hier sind einige Beispiele für proprietäre Protokolle.

NordLynx

Entwickelt von NordVPN, NordLynx ist ein proprietäres Protokoll, das auf WireGuard basiert. Ziel ist es, ein Gleichgewicht zwischen Geschwindigkeit und Sicherheit zu schaffen, Nutzen Sie die Effizienz von WireGuard und fügen Sie gleichzeitig proprietäre Verbesserungen von NordVPN hinzu.

Chamäleon

Erstellt von VyprVPN, Chameleon ist ein proprietäres Protokoll zur Umgehung von VPN-Blockierungen und -Drosselungen. Es nutzt die OpenVPN-256-Bit-Verschlüsselung mit zusätzlicher Verschleierung, um den VPN-Verkehr weniger erkennbar und störungssicherer zu machen.

Katapult Hydra

Dieses Protokoll wurde von AnchorFree entwickelt, das Unternehmen hinter Hotspot Shield VPN. Catapult Hydra wurde entwickelt, um schnelle und sichere Verbindungen durch Optimierung des Datentransports und Reduzierung der Latenz bereitzustellen.

Veraltete VPN-Protokolle

Obwohl immer noch in Gebrauch, Diese Protokolle können als archaisch angesehen werden.

IPSec

Entwickelt mit dem Ziel, einen sicheren Maßstab für Online-Sicherheit zu etablieren, IPsec war Vorreiter bei der Einführung gesicherter Internetverbindungen. Obwohl unter den heutigen Internet-Sicherheitsprotokollen nicht so weit verbreitet, IPsec behält eine entscheidende Funktion beim Schutz der digitalen Kommunikation über das Internet. In diesem Sinne, obwohl es in einigen spezifischen Fällen immer noch verwendet wird, IPSec ist etwas veraltet.

PPTP

Punkt-zu-Punkt-Tunneling-Protokoll (PPTP), Dabei handelt es sich um ein Tunnelprotokoll, das einen verschlüsselten Tunnel erstellt, ist aufgrund seiner Anfälligkeit für Brute-Force-Angriffe weniger beliebt geworden. Die Chiffre, in den 90er Jahren entwickelt, hat sich als anfällig für moderne Rechenleistung erwiesen. Folglich, es wird selten verwendet, wobei sicherere Tunnelprotokolle mit erweiterter Verschlüsselung die bevorzugten Alternativen sind.

VPN-Protokolle und Verschlüsselungsalgorithmen

Verschlüsselungsalgorithmen spielen eine entscheidende Rolle bei der Gewährleistung der Sicherheit und Vertraulichkeit der über VPN-Protokolle übertragenen Daten. Verschiedene VPN-Protokolle nutzen unterschiedliche Verschlüsselungsalgorithmen, um diese Ziele zu erreichen. Hier sind einige gängige Verschlüsselungsalgorithmen, die in VPN-Protokollen verwendet werden.

AES (fortgeschrittener Verschlüsselungsstandard)

AES gilt allgemein als einer der sichersten und effizientesten Verschlüsselungsalgorithmen. Es gibt ihn in verschiedenen Schlüssellängen, wie AES-128, AES-192, und AES-256, wobei die höheren Zahlen auf eine stärkere Verschlüsselung hinweisen. AES wird häufig in Protokollen wie OpenVPN verwendet, IPsec, und IKEv2.

3DES (Dreifacher Datenverschlüsselungsstandard)

Obwohl als etwas veraltet angesehen, 3DES wird noch in einigen älteren VPN-Implementierungen verwendet. Zur Erhöhung der Sicherheit wird der DES-Algorithmus dreimal hintereinander angewendet.

RSA (Rivest-Shamir-Adleman)

RSA ist ein asymmetrischer Verschlüsselungsalgorithmus, der für den Schlüsselaustausch und digitale Signaturen verwendet wird. Es wird oft in Kombination mit anderen Verschlüsselungsalgorithmen verwendet, um den anfänglichen Schlüsselaustausch in VPN-Protokollen zu sichern.

Diffie-Hellman (DH)

Diffie-Hellman ist ein Schlüsselaustauschalgorithmus, der zur sicheren Aushandlung geheimer Schlüssel zwischen zwei Parteien verwendet wird. Es wird häufig mit anderen Verschlüsselungsalgorithmen wie AES oder 3DES kombiniert.

ECC (Elliptische Kurvenkryptographie)

ECC erfreut sich aufgrund seiner hohen Sicherheit und Effizienz zunehmender Beliebtheit. Es bietet die gleiche Sicherheit wie herkömmliche Verschlüsselungsalgorithmen wie RSA mit kürzeren Schlüssellängen, Dadurch eignet es sich für Geräte mit begrenzten Ressourcen.

Kamelie

Camellia ist ein symmetrischer Verschlüsselungsalgorithmus, der häufig neben AES in VPN-Protokollen verwendet wird. Es ist für seine Sicherheit und Geschwindigkeit bekannt.

ChaCha20

ChaCha20 ist ein relativ neuer symmetrischer Verschlüsselungsalgorithmus, der für seine Geschwindigkeit und Widerstandsfähigkeit gegen einige Arten von Angriffen bekannt ist. Es wird häufig in Verbindung mit Poly1305 zur Nachrichtenauthentifizierung verwendet.

Poly1305

Obwohl es sich hierbei nicht um einen eigenständigen Verschlüsselungsalgorithmus handelt, Poly1305 wird zur Nachrichtenauthentifizierung in Kombination mit Verschlüsselungsalgorithmen wie ChaCha20 verwendet.

Kugelfisch

Obwohl heutzutage weniger verbreitet, Blowfish war einer der früheren Verschlüsselungsalgorithmen, die in VPN-Protokollen verwendet wurden. Es wurde durch sicherere Optionen wie AES abgelöst.

Die Wahl des Verschlüsselungsalgorithmus hängt von einem Gleichgewicht zwischen Sicherheit ab, Performance, und Kompatibilität. Moderne VPN-Protokolle unterstützen häufig mehrere Verschlüsselungsalgorithmen, So können Benutzer diejenige auswählen, die ihren Bedürfnissen und Prioritäten am besten entspricht.

Unterschied zwischen VPN-Verschlüsselung und VPN-Protokollen

Hierbei handelt es sich um zwei unterschiedliche, aber miteinander verbundene Komponenten, die zusammenarbeiten, um eine sichere und private Kommunikation über ein virtuelles privates Netzwerk bereitzustellen.

Unter VPN-Verschlüsselung versteht man den Prozess der Umwandlung von Klartextdaten in ein sicheres und nicht lesbares Format (Geheimtext) während der Übertragung. Die Verschlüsselung stellt sicher, dass dies auch dann der Fall ist, wenn sie von Unbefugten abgefangen wird, Ohne den entsprechenden Entschlüsselungsschlüssel bleiben die Daten unleserlich. Eine starke Verschlüsselung ist für die Wahrung der Vertraulichkeit und Integrität der zwischen dem Gerät eines Benutzers und dem VPN-Server ausgetauschten Informationen unerlässlich. Verschlüsselungsalgorithmen, wie AES (fortgeschrittener Verschlüsselungsstandard), RSA (Rivest-Shamir-Adleman), und ECC (Elliptische Kurvenkryptographie), werden zur Durchführung dieser Verschlüsselung verwendet. Die Wahl des Verschlüsselungsalgorithmus und der Schlüssellänge wirkt sich auf das Sicherheitsniveau aus.

Ein VPN-Protokoll, auf der anderen Seite, legt die Regeln fest, Verfahren, und Standards, die regeln, wie Daten gekapselt werden, übermittelt, und innerhalb des VPN entschlüsselt. VPN-Protokolle bestimmen, wie der sichere Tunnel zwischen dem Gerät des Benutzers und dem VPN-Server aufgebaut und aufrechterhalten wird. Sie legen auch die Authentifizierungsmethoden fest, Schlüsselaustausch, und Datenkapselung. Verschiedene VPN-Protokolle weisen unterschiedliche Sicherheitsstufen auf, Geschwindigkeit, und Kompatibilität, wodurch sie für verschiedene Anwendungsfälle geeignet sind.

Bei der VPN-Verschlüsselung geht es darum, Daten während der Übertragung für Unbefugte unkenntlich zu machen, während ein VPN-Protokoll die Regeln und Verfahren für die Einrichtung und Verwaltung sicherer Kommunikationskanäle zwischen Geräten umreißt. Beide Komponenten sind für die Gesamtsicherheit und Funktionalität eines VPN von entscheidender Bedeutung, Wir arbeiten zusammen, um sicherzustellen, dass die Daten vertraulich bleiben, sichern, und geschützt, während es über potenziell unsichere Netzwerke übertragen wird.

So wählen Sie ein VPN-Protokoll aus: Anwendungsfälle

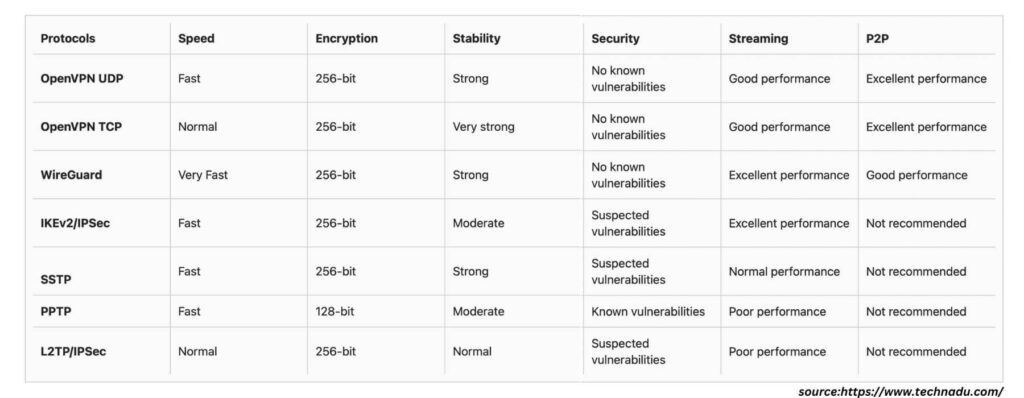

Auswahl des richtigen VPN-Protokolls in 2023 ist eine entscheidende Entscheidung, die sich erheblich auf Ihr Online-Erlebnis auswirkt. Jedes VPN-Protokoll verfügt über einen eigenen Satz von Attributen, Stärken, und Kompromisse, Daher ist es wichtig, dass Sie Ihre Wahl an Ihren spezifischen Prioritäten ausrichten. Für diejenigen, die Wert auf erstklassige Sicherheit legen, Protokolle wie OpenVPN oder IKEv2/IPsec bieten robuste Verschlüsselungs- und Authentifizierungsmechanismen. Wenn Geschwindigkeit im Vordergrund steht, Protokolle wie WireGuard oder PPTP könnten aufgrund ihrer optimierten Datenübertragung besser geeignet sein.

Auch die Kompatibilität ist entscheidend, und Sie sollten berücksichtigen, dass das von Ihnen gewählte Protokoll von Ihren Geräten und Betriebssystemen unterstützt wird. In einer Nussschale, Denken Sie an Ihren beabsichtigten Anwendungsfall, ob es sich um einen Fernzugriff handelt, Umgehung von geografischen Beschränkungen, oder den Schutz sensibler Transaktionen. Durch die Bewertung von Faktoren wie Sicherheit, Geschwindigkeit, Kompatibilität, und Anwendungsfälle, Sie können eine fundierte Entscheidung treffen und ein VPN-Protokoll auswählen, das nahtlos zu Ihren Online-Schutzanforderungen und -Präferenzen passt.

Geschwindigkeit

WireGuard verdient seinen Ruf als Geschwindigkeitschampion unter den VPN-Protokollen, aufgrund seines optimierten Codes und der schnellen Verschlüsselungstechniken. Während IKEv2/IPsec eine lobenswerte Geschwindigkeit bietet, Dies geschieht durch Kompromisse bei der Sicherheit, Dies macht es zu einer nicht ratsamen Wahl, wenn man gegen WireGuard antritt.

Die Überlegenheit von WireGuard in puncto Geschwindigkeit liegt in der ausschließlichen Verwendung von UDP begründet, Umgehung der TCP-Validierungen von OpenVPN. Außerdem, Seine außergewöhnlich effiziente Codebasis verfügt über eine bloße 4,000 Linien, Vereinfachung und Beschleunigung von Sicherheitsüberprüfungen.

Sicherheit

Als Spitzenreiter eingestuft VPN-Sicherheit, OpenVPN verdankt seinen Status einer umfangreichen Entwicklergemeinschaft, die seinen Code regelmäßig Schwachstellenbewertungen unterzieht. Verstärkt durch robuste AES-256-Bit-Verschlüsselung nach Militärstandard, OpenVPN hat gegenüber WireGuard die Nase vorn, das den neueren Verschlüsselungsstandard ChaCha20 verwendet.

Die beeindruckende Sicherheit von OpenVPN ist auf sein besonderes Sicherheitsprotokoll zurückzuführen, Aufbau von Punkt-zu-Punkt-Verbindungen und Ermöglichen des durch SSL/TLS unterstützten Schlüsselaustauschs. Seine Widerstandsfähigkeit zeigt sich auch in seiner Anpassungsfähigkeit, da es sowohl TCP als auch durchquert UDP, Blockadeversuche vereiteln. Merken Sie sich, obwohl, das aufgrund seiner komplizierten Natur, Die manuelle Konfiguration von OpenVPN erfordert ein gewisses technisches Verständnis.

Stabilität

IKEv2/IPsec zeichnet sich durch außergewöhnliche Stabilität aus, Ermöglicht nahtlose Netzwerkübergänge ohne Verbindungsverluste oder Datenschutzbeeinträchtigungen. jedoch, Dieser Komfort geht zu Lasten der Sicherheit, da Bedenken hinsichtlich potenzieller Schwachstellen im Code bestehen.

Der Reiz von IKEv2/IPsec liegt in seiner breiten Kompatibilität, Ausweitung der Unterstützung auf ein vielfältiges Spektrum von Geräten und Plattformen, übergreifende Router, Linux, iOS, Mac OS, Android, und Windows. Bemerkenswert, Dieses Protokoll erreicht auf macOS-Systemen eine beispiellose Leistung. Dieses Maß an Stabilität hat mehrere VPN-Anbieter dazu veranlasst, IKEv2/IPsec als Standardprotokoll in ihren Anwendungen zu übernehmen.

Spiele

Wenn es um Gaming geht, WireGuard erweist sich als unangefochtener Champion der VPN-Protokolle, aufgrund seiner Geschwindigkeitsfähigkeiten. jedoch, Seine Wirksamkeit bei der Umgehung von Firewalls ist etwas begrenzt. Wenn Sie auf anhaltende Verbindungsunterbrechungen stoßen, Es könnte sich lohnen, SSTP zu erkunden, insbesondere wenn strenge Datenschutz- und Sicherheitsaspekte nicht im Vordergrund stehen.

Der herausragende Vorteil von WireGuard beim Gaming liegt in seinem Potenzial, die Latenz deutlich zu senken. Seine Architektur ist darauf ausgelegt, Paketrouten zu optimieren, Dadurch werden Paketverluste gemindert und lästige Ping-bezogene Probleme effektiv angegangen.

Geografisch eingeschränkter Inhalt / Streaming

Wenn es um Streaming geht, OpenVPN gilt als das optimale VPN-Protokoll, zeichnet sich durch die mühelose Umgehung von geografischen Beschränkungen und Firewalls aus. Streaming-Plattformen wie HBO Max, Netflix, und Hulu errichten häufig Barrieren gegen den VPN-Zugriff, Dies erfordert ein Protokoll wie OpenVPN, ist in der Lage, VPN-Erkennungsmechanismen konsequent zu umgehen.

OpenVPN bietet weitere Vorteile, einschließlich seiner leichtfüßigen Server und der minimalen Verschlechterung der Verbindungsgeschwindigkeit. Mit einer Internetverbindung, die mindestens funktioniert 4 Mbit / s, OpenVPN sorgt für ein nahtloses Erlebnis beim Streamen von Full-HD-Videos, Pufferungsprobleme werden effektiv umgangen.

Torrenting

Zum Torrenting, OpenVPN übernimmt die Führung als bestes VPN-Protokoll, vor allem aufgrund seiner robusten Sicherheitsfunktionen. Im Bereich der Torrent-Downloads, Der Schutz der Privatsphäre und die Abschirmung der eigenen Identität stehen an erster Stelle, wobei Geschwindigkeit eine untergeordnete Rolle spielt.

WireGuard kann ebenfalls als praktikable Option angesehen werden. jedoch, Es verwendet die neuere ChaCha20-Verschlüsselung, Eine Wahl, die nicht so umfangreichen Tests unterzogen wurde wie die AES-256-Bit-Verschlüsselung von OpenVPN. Während WireGuard im Hinblick auf die Sicherheit im Allgemeinen Vertrauen schafft, Einige datenschutzbewusste Benutzer sind bereit, mögliche Probleme mit Urheberrechtsverletzungen zu vermeiden, könnte diesen Verschlüsselungsaspekt beunruhigend finden.

Handy, Mobiltelefon

IKEv2 wird oft bevorzugt mobile Geräte aufgrund seiner Fähigkeit, die Verbindung nach Netzwerkänderungen oder dem Ruhezustand des Geräts schnell wiederherzustellen. Es ist effizient für die Aufrechterhaltung einer stabilen Verbindung, Damit ist es ideal für Benutzer, die viel unterwegs sind. Es ist auch auf den meisten mobilen Plattformen verfügbar.

WireGuard, auf der anderen Seite, ist für seine Schnelligkeit und Effizienz bekannt, Dies kann für mobile Geräte mit potenziell leistungsschwächerer Hardware oder unterschiedlichen Netzwerkbedingungen von Vorteil sein. Es ist auf ein geringes Gewicht ausgelegt und erfreut sich bei mobilen VPN-Anwendungen zunehmender Beliebtheit.

OpenVPN ist ein vielseitiges und weithin unterstütztes Protokoll, das eine gute Wahl für mobile Geräte sein kann. Es ist für seine starken Sicherheitsfunktionen bekannt und auf verschiedenen Plattformen verfügbar.

zuletzt, L2TP/IPsec ist eine sichere Option, die in vielen Mobilgeräten integriert ist. Es bietet zwar möglicherweise nicht die gleiche Geschwindigkeit wie einige andere Protokolle, Es kann eine gute Wahl sein, wenn Sicherheit oberste Priorität hat.

Fazit

Ob der eisernen Verschlüsselung Vorrang eingeräumt wird, blitzschnelle Geschwindigkeiten, oder nahtloser Zugriff auf geografisch eingeschränkte Inhalte, Jedes Protokoll bietet eine eigene Mischung von Stärken. Noch, vereint in ihrem Streben nach sicherer Kommunikation, Diese Protokolle ermöglichen es uns, die virtuelle Landschaft sicher zu durchqueren, um sicherzustellen, dass unsere Daten geschützt bleiben, und unsere Identität geschützt.

Ressourcen

- Arten von VPNs & Protokolle (https://nordlayer.com/)

- VPN-Protokolle erklärt (https://cybernews.com/)

- Die besten VPN-Protokolle (https://nordvpn.com/blog/)

- VPN-Protokolle erklärt & Verglichen (https://www.technadu.com/)