En esta página: [esconder]

En el panorama digital interconectado de hoy, dónde privacidad en línea y la seguridad son preocupaciones primordiales, Red privada virtual (VPN) los protocolos emergen como guardianes de nuestras experiencias en línea.

Estos intrincados conjuntos de reglas y técnicas de encriptación forman la columna vertebral de los servicios de VPN., determinar el nivel de protección, velocidad, y la funcionalidad que los usuarios en línea pueden esperar. A medida que la demanda de conexiones seguras a Internet continúa aumentando, comprender los matices de varios protocolos VPN se vuelve esencial para cualquiera que busque navegar en el ámbito digital con confianza y tranquilidad. También es digno de mención, ese según las estadísticas, alrededor 35% de los usuarios globales de Internet han adoptado los servicios de VPN. Este número refleja un aumento notable de períodos anteriores.

En esta completa guía, nos adentramos en el mundo de los protocolos VPN, en última instancia, guiarlo hacia decisiones informadas para fortalecer su presencia en línea. Entonces, vamos a empezar, pregunta por pregunta, hasta que tu sed de conocimiento sea satisfecha!

¿Qué es un protocolo VPN??

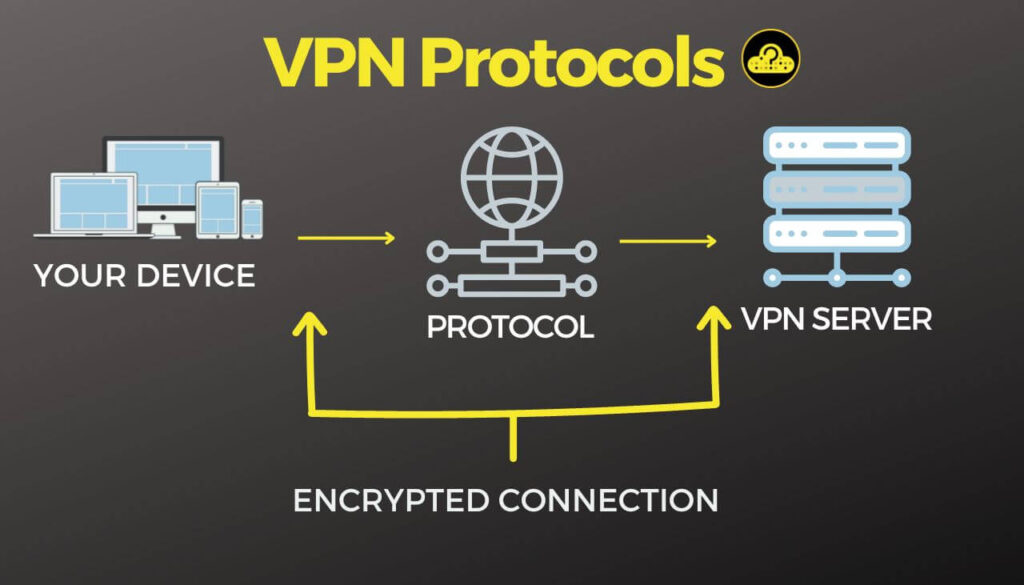

UNA protocolo vpn se refiere a un conjunto estandarizado de reglas, procedimientos, y algoritmos criptográficos que rigen la forma en que se encapsulan los paquetes de datos, transmitido, y descifrado durante su viaje entre el dispositivo de un usuario y un servidor VPN remoto. Estos protocolos son parte integral del funcionamiento de las redes privadas virtuales y desempeñan un papel crucial en el establecimiento de un entorno seguro., encriptado, y canal de comunicación privado a través de redes públicas como Internet.

El objetivo central de los protocolos VPN es la implementación de diversos cifrado métodos destinados a salvaguardar la confidencialidad de los datos, integridad, y autenticidad, frustrando así el acceso no autorizado y las posibles amenazas cibernéticas. Entre la variedad de protocolos VPN predominantes, ejemplos notables incluyen OpenVPN, L2TP/IPsec, IKEv2/IPsec, PPTP, y SSTP, cada uno con distintos méritos y limitaciones en dominios como seguridad, velocidad, y compatibilidad.

Considere que está enviando una delicada escultura de vidrio a una galería de arte en todo el país.. Para garantizar su llegada segura, lo amortiguarías meticulosamente con espuma protectora, etiquetar el paquete como “frágil,” y elija un transportista de confianza. Por otra parte, si estuvieras enviando una pila de libros resistentes a un amigo, la necesidad de precauciones adicionales y etiquetas frágiles sería innecesaria.

Al igual que el papel de la espuma protectora en el envío, varios protocolos de VPN actúan como escudos sólidos o como canales optimizados al transmitir datos a través de una VPN. Optar por un cifrado y una autenticación mínimos (similar al relleno de espuma reductora) puede acelerar la transferencia de datos, pero también expone el tráfico en línea a riesgos potenciales.

Como consecuencia, dependiendo de si las situaciones específicas priorizan la velocidad o la seguridad, el uso de distintos protocolos que acentúan diferentes facetas del intercambio de datos surge como la opción más necesaria. A medida que profundizamos en este artículo, exploramos escenarios específicos donde ciertos protocolos pueden sobresalir.

¿Por qué son importantes los protocolos VPN??

Los protocolos VPN juegan un papel fundamental para garantizar la eficacia, seguridad, y versatilidad de las Redes Privadas Virtuales. Estos protocolos dictan cómo se encapsulan los datos, transmitido, y descifrado mientras viaja entre el dispositivo de un usuario y un servidor VPN remoto. Su importancia radica en varios aspectos clave que se pueden agrupar de las siguientes maneras:

- Seguridad. Los protocolos VPN emplean técnicas de encriptación avanzadas para asegurar las transmisiones de datos, proteger la información confidencial de posibles amenazas cibernéticas, hackers, y acceso no autorizado. El cifrado fuerte es crucial, especialmente cuando se usan redes públicas, ya que evita las escuchas ilegales y la interceptación de datos.

- Intimidad. Al anonimizar a los usuarios’ Direcciones IP y enrutamiento de su tráfico a través de túneles encriptados, Los protocolos VPN mejoran la privacidad en línea. Esto protege las actividades de los usuarios de los ISP., vigilancia del gobierno, y otras entidades que podrían buscar monitorear o rastrear el comportamiento en línea.

- Integridad de los datos. Los protocolos VPN aseguran que los datos permanezcan intactos e inalterados durante el tránsito. Proporcionan mecanismos para detectar cualquier manipulación o modificación de los datos transmitidos., mejorar la integridad y la fiabilidad de los datos.

- Acceso a contenido restringido. Los protocolos VPN permiten a los usuarios eludir restricciones geográficas y acceder a contenido y servicios que pueden estar limitados a regiones específicas. Esto es particularmente útil para la transmisión, acceder a sitios web, o usar servicios en línea que no están disponibles en ciertas ubicaciones.

- Versatilidad (Varios casos de uso). Los diferentes protocolos de VPN ofrecen diversas ventajas y desventajas entre la seguridad, velocidad, y compatibilidad. Los usuarios pueden elegir los protocolos que mejor se adapten a sus necesidades específicas, ya sea priorizando la velocidad para actividades como la transmisión o centrándose en una seguridad sólida para transacciones confidenciales.

- Adaptabilidad. A medida que la tecnología evoluciona y surgen nuevas amenazas de seguridad, Los protocolos VPN se pueden actualizar y adaptar para hacer frente a estos desafíos. Esto garantiza que las VPN sigan siendo herramientas eficaces para mantener la seguridad y la privacidad en línea..

Es seguro decir que los protocolos VPN son los componentes básicos que definen cómo funcionan las VPN y cumplen sus promesas de seguridad., intimidad, y accesibilidad. Elegir el protocolo correcto puede adaptar la experiencia VPN a los requisitos individuales y garantizar que los datos permanezcan confidenciales y protegidos a lo largo de su viaje a través del panorama digital..

Tipos de protocolos VPN

Hay una gran variedad de protocolos VPN, cada uno diseñado con atributos específicos para satisfacer diversas necesidades y preferencias. Entre los contendientes notables se encuentran OpenVPN, conocido por su naturaleza de código abierto, flexibilidad, y sólidas funciones de seguridad. L2TP/IPsec, por otra parte, Combina capa 2 Protocolo de tunelización (L2TP) para la creación de túneles con IPsec para el cifrado, presentando una combinación equilibrada de seguridad y compatibilidad.

El protocolo IKEv2/IPsec hace hincapié en la conmutación de dispositivos y la reanudación de las conexiones sin problemas, haciéndolo ideal para usuarios móviles. PPTP, un protocolo más antiguo, prioriza la velocidad pero ofrece una seguridad comparativamente más débil, mientras que SSTP aprovecha los protocolos SSL/TLS para una conexión segura, principalmente favorecido por los usuarios de Windows. Guardia de alambre, una nueva adición, cuenta con un código mínimo para mejorar el rendimiento y la seguridad. La elección del protocolo depende de las prioridades individuales, ya sea logrando un equilibrio entre velocidad y seguridad, optimización para dispositivos específicos, o adaptarse a las necesidades de acceso geográfico.

Protocolos VPN más comunes

IPSec

Seguridad del protocolo de Internet (IPSec) sirve como un sólido protocolo de tunelización VPN que mejora la seguridad del intercambio de datos al hacer cumplir tanto la autenticación de la sesión como el cifrado de los paquetes de datos. Este enfoque de doble capa implica incorporar un mensaje encriptado dentro del paquete de datos., que luego se cifra de nuevo. Para reforzar su seguridad, IPSec a menudo colabora con otros protocolos y se prefiere para las configuraciones de VPN de sitio a sitio debido a su gran compatibilidad..

IKEv2

Versión de intercambio de claves de Internet 2 (IKEv2) funciona como un protocolo de tunelización arraigado en los principios de IPsec, forjando un conducto seguro y robusto para la comunicación VPN entre dispositivos. Delinea el marco para negociar y autenticar asociaciones de seguridad IPsec. (SA), que sustenta el establecimiento de una red privada virtual salvaguardada. Esta fusión se denomina comúnmente como IKEv2/IPsec, encapsulando tanto la competencia de IKEv2 como un protocolo de administración de claves como las capacidades de tunelización de IPsec para el transporte de datos.

PPTP

PPTP, un acrónimo de Point-to-Point Tunneling Protocol, ha resistido la prueba del tiempo como uno de los protocolos VPN más antiguos aún en uso activo. Desde sus inicios en la era de Windows 95, PPTP ha sido una parte integral de todas las versiones de Windows. Operando en el puerto TCP 1723, inicialmente fue desarrollado por Microsoft para encapsular el protocolo punto a punto (PPA).

SSTP

Protocolo de tunelización de sockets seguros (SSTP) se ha convertido en un actor destacado en el ámbito de la red privada virtual (VPN) conexiones. Originario de Microsoft, SSTP está notablemente más arraigado en los ecosistemas de Windows que en los entornos de Linux. Microsoft concibió esta tecnología como una actualización de las opciones comparativamente menos seguras PPTP o L2TP/IPSec disponibles en los sistemas Windows.. SSTP se ha convertido naturalmente en una preferencia nativa para las conexiones VPN en Windows, con su adopción supeditada a la estrategia del proveedor de servicios VPN y sus ventajas administrativas y de usuario inherentes.

L2TP

Capa 2 Protocolo de tunelización (L2TP) funciones mediante el establecimiento de un túnel seguro entre dos puntos de conexión L2TP. Una vez que se establece este túnel, un protocolo de tunelización adicional, típicamente IPSec, se emplea para cifrar los datos transmitidos. La intrincada arquitectura de L2TP garantiza un alto nivel de seguridad de datos. Es una opción predominante para las configuraciones de sitio a sitio., particularmente cuando una mayor seguridad es de suma importancia.

SSL / TLS

Capa de conexión segura (SSL) y seguridad de la capa de transporte (TLS) son estándares que encriptan páginas web HTTPS, limitar el acceso del usuario a aplicaciones específicas en lugar de a toda la red. Conexiones SSL/TLS, integrado en la mayoría de los navegadores web, eliminar la necesidad de software adicional, haciéndolos ideales para VPN de acceso remoto.

OpenVPN

OpenVPN, una extensión de código abierto del marco SSL/TLS, aumenta su túnel encriptado con algoritmos criptográficos adicionales para mayor seguridad. Aunque apreciado por su fuerte seguridad y eficiencia, la compatibilidad y la configuración pueden ser inconsistentes, especialmente para redes VPN de enrutador a enrutador. OpenVPN ofrece protocolo de datagramas de usuario (UDP) y protocolo de control de transmisión (TCP) versiones, con UDP priorizando la velocidad y TCP asegurando la integridad de los datos. Popular para acceso remoto y aplicaciones VPN de sitio a sitio, OpenVPN sigue siendo una opción completa.

SSH

Cubierta segura (SSH) genera conexiones encriptadas y permite el reenvío de puertos a máquinas remotas a través de un canal seguro. Si bien proporciona flexibilidad, Los canales SSH requieren un monitoreo atento para evitar crear un punto de entrada potencial para las infracciones, haciéndolo más adecuado para escenarios de acceso remoto.

protector de alambre

protector de alambre, una adición reciente, ofrece un protocolo de tunelización menos complejo pero más eficiente y seguro que IPSec y OpenVPN. Aprovechar el código optimizado para un rendimiento óptimo y un error mínimo, Wireguard se adopta cada vez más, incluso en conexiones de sitio a sitio como NordLynx, una implementación patentada de WireGuard por NordVPN.

Protocolos VPN híbridos

Un protocolo VPN híbrido combina las fortalezas de diferentes protocolos para optimizar la seguridad, velocidad, y compatibilidad. Integrando funciones de varios protocolos, un protocolo VPN híbrido tiene como objetivo ofrecer una solución completa que se adapta a diferentes escenarios. Este enfoque busca proporcionar un equilibrio entre un cifrado robusto, desempeño confiable, y la capacidad de eludir las restricciones de la red, lo que la convierte en una opción versátil para los usuarios que buscan una experiencia VPN integral.

IKEv2/IPSec

El protocolo híbrido IKEv2/IPSec se refiere a una combinación de dos protocolos distintos pero complementarios.: Versión de intercambio de claves de Internet 2 (IKEv2) y seguridad del protocolo de Internet (IPSec). IKEv2 es responsable de gestionar el establecimiento y mantenimiento de conexiones VPN seguras., mientras que IPSec maneja el cifrado y autenticación de los datos transmitidos a través de la red. Este protocolo híbrido ofrece una potente combinación de establecimiento rápido de conexión, fuerte seguridad a través del cifrado, y adaptabilidad a diversas condiciones de la red, convirtiéndolo en una solución eficaz para garantizar la privacidad y la protección de datos en las comunicaciones en línea..

L2TP/IPSec

El protocolo híbrido L2TP/IPSec está disponible en la mayoría de los sistemas operativos móviles y de escritorio., simplificando su implementación. Este protocolo ofrece mayor seguridad al incorporar una función de doble encapsulación., proporcionando doble capa de protección para sus datos. A pesar de su uso generalizado, el protocolo se limita a utilizar el puerto UDP 500 para conexiones, Requiriendo configuraciones suplementarias para evitar los firewalls..

sin embargo, Una desventaja del protocolo híbrido L2TP/IPSec es su velocidad relativamente más lenta.. Esto se atribuye al proceso de convertir el tráfico al formato L2TP antes de que se produzca el cifrado.. La naturaleza de doble encapsulación del protocolo exige mayores recursos para transmitir paquetes de datos a través de túneles., lo que resulta en una reducción en las velocidades de transferencia en comparación con otras opciones.

Protocolos VPN propietarios

Un protocolo VPN patentado se refiere a un protocolo de comunicación único y exclusivo desarrollado y propiedad de una empresa u organización en particular.. A diferencia de los protocolos de código abierto que están disponibles abiertamente y pueden ser revisados y modificados por la comunidad en general, los protocolos propietarios generalmente se mantienen bajo el control de sus creadores.

Estos protocolos a menudo están diseñados con características específicas., optimizaciones, o mecanismos de seguridad adaptados a los objetivos o productos de la empresa. Si bien los protocolos propietarios pueden ofrecer ciertas ventajas o innovaciones, también vienen con posibles inconvenientes. Los usuarios pueden tener una visibilidad limitada sobre cómo funciona el protocolo o el nivel de seguridad que proporciona, ya que el funcionamiento interno podría no ser revelado al público. La compatibilidad con software o dispositivos de terceros podría estar más restringida en comparación con las alternativas de código abierto ampliamente adoptadas.

Estos son algunos ejemplos de protocolos propietarios..

nordolynx

Desarrollado por NordVPN, NordLynx es un protocolo propietario basado en WireGuard. Su objetivo es proporcionar un equilibrio entre velocidad y seguridad., aprovechando la eficiencia de WireGuard al tiempo que agrega mejoras patentadas de NordVPN.

Camaleón

Creado por VyprVPN, Chameleon es un protocolo patentado diseñado para eludir el bloqueo y la limitación de VPN. Utiliza encriptación OpenVPN de 256 bits con ofuscación adicional para hacer que el tráfico VPN sea menos detectable y más resistente a las interferencias..

catapulta hidra

Este protocolo es desarrollado por AnchorFree, la empresa detrás de Hotspot Shield VPN. Catapult Hydra está diseñado para proporcionar conexiones rápidas y seguras mediante la optimización del transporte de datos y la reducción de la latencia.

Protocolos VPN obsoletos

A pesar de que todavía está en uso, estos protocolos pueden considerarse arcaicos.

IPSec

Diseñado con el objetivo de establecer un punto de referencia seguro para la seguridad en línea, IPsec fue pionera en el inicio de conexiones fortificadas a Internet. Aunque no es tan frecuente entre los protocolos de seguridad de Internet contemporáneos, IPsec conserva una función crucial en la protección de las comunicaciones digitales a través de Internet. En ese sentido, a pesar de que todavía está en uso en algunos casos específicos, IPSec es algo obsoleto.

PPTP

Protocolo de tunelización punto a punto (PPTP), mientras que un protocolo de tunelización que crea un túnel cifrado, se ha vuelto menos favorecido debido a su susceptibilidad a los ataques de fuerza bruta. el cifrado, desarrollado en los años 90, ha demostrado ser vulnerable a la potencia informática moderna. Como consecuencia, se usa con poca frecuencia, siendo los protocolos de tunelización más seguros con encriptación avanzada las alternativas preferidas.

Protocolos VPN y Algoritmos de Cifrado

Los algoritmos de cifrado desempeñan un papel fundamental para garantizar la seguridad y la confidencialidad de los datos transmitidos a través de los protocolos VPN.. Varios protocolos VPN utilizan diferentes algoritmos de encriptación para lograr estos objetivos. Estos son algunos algoritmos de cifrado comunes utilizados en los protocolos VPN.

AES (Estándar de cifrado avanzado)

AES es ampliamente considerado como uno de los algoritmos de encriptación más seguros y eficientes.. Viene en diferentes longitudes de clave., como AES-128, AES-192, y AES-256, con los números más altos indicando un cifrado más fuerte. AES se usa comúnmente en protocolos como OpenVPN, IPsec, y IKEv2.

3DES (Estándar de cifrado de datos triple)

Aunque se considera algo anticuado, 3DES todavía se usa en algunas implementaciones de VPN más antiguas. Aplica el algoritmo DES tres veces en secuencia para mejorar la seguridad.

RSA (Rivest-Shamir-Adleman)

RSA es un algoritmo de cifrado asimétrico utilizado para el intercambio de claves y firmas digitales.. A menudo se usa en combinación con otros algoritmos de encriptación para asegurar el intercambio de claves inicial en los protocolos VPN..

Diffie-Hellman (DH)

Diffie-Hellman es un algoritmo de intercambio de claves que se utiliza para negociar de forma segura claves secretas entre dos partes.. Con frecuencia se combina con otros algoritmos de encriptación como AES o 3DES.

ECC (Criptografía de curva elíptica)

ECC está ganando popularidad debido a su fuerte seguridad y eficiencia.. Ofrece una seguridad equivalente a los algoritmos de cifrado tradicionales como RSA con longitudes de clave más cortas., haciéndolo adecuado para dispositivos con recursos limitados.

Camelia

Camellia es un algoritmo de cifrado simétrico que a menudo se usa junto con AES en los protocolos VPN. Es bien considerado por su seguridad y velocidad..

ChaCha20

ChaCha20 es un algoritmo de cifrado simétrico relativamente nuevo conocido por su velocidad y resistencia a algunos tipos de ataques.. A menudo se usa junto con Poly1305 para la autenticación de mensajes..

poli1305

Si bien no es un algoritmo de cifrado en sí mismo, Poly1305 se utiliza para la autenticación de mensajes en combinación con algoritmos de cifrado como ChaCha20.

pez globo

Aunque menos común hoy en día., Blowfish fue uno de los primeros algoritmos de cifrado utilizados en los protocolos VPN.. Le han sucedido opciones más seguras como AES.

La elección del algoritmo de cifrado depende de un equilibrio entre la seguridad, actuación, y compatibilidad. Los protocolos VPN modernos a menudo admiten múltiples algoritmos de encriptación, permitiendo a los usuarios seleccionar el que mejor se alinea con sus necesidades y prioridades.

Diferencia entre el cifrado VPN y los protocolos VPN

Estos son dos componentes distintos pero interrelacionados que trabajan juntos para proporcionar una comunicación segura y privada a través de una red privada virtual..

El cifrado VPN se refiere al proceso de transformar datos de texto sin formato en un formato seguro e ilegible (texto cifrado) durante la transmisión. El cifrado garantiza que incluso si es interceptado por partes no autorizadas, los datos permanecen ininteligibles sin la clave de descifrado adecuada. El cifrado fuerte es esencial para mantener la confidencialidad y la integridad de la información intercambiada entre el dispositivo de un usuario y el servidor VPN.. Algoritmos de cifrado, como AES (Estándar de cifrado avanzado), RSA (Rivest-Shamir-Adleman), y ECC (Criptografía de curva elíptica), se utilizan para realizar este cifrado. La elección del algoritmo de cifrado y la longitud de la clave afecta el nivel de seguridad.

Un protocolo VPN, por otra parte, define las reglas, procedimientos, y estándares que rigen cómo se encapsulan los datos, transmitido, y descifrado dentro de la VPN. Los protocolos VPN determinan cómo se establece y mantiene el túnel seguro entre el dispositivo del usuario y el servidor VPN.. También especifican los métodos de autenticación., intercambio de llaves, y encapsulación de datos. Los diferentes protocolos VPN tienen diferentes niveles de seguridad, velocidad, y compatibilidad, haciéndolos adecuados para diferentes casos de uso.

El cifrado VPN se centra en el proceso de hacer que los datos sean indescifrables para las partes no autorizadas durante la transmisión, mientras que un protocolo VPN describe el conjunto de reglas y procedimientos para establecer y administrar canales de comunicación seguros entre dispositivos. Ambos componentes son parte integral de la seguridad y funcionalidad general de una VPN, trabajando juntos para garantizar que los datos permanezcan confidenciales, seguro, y protegido mientras viaja a través de redes potencialmente inseguras.

Cómo elegir un protocolo VPN: Casos de uso

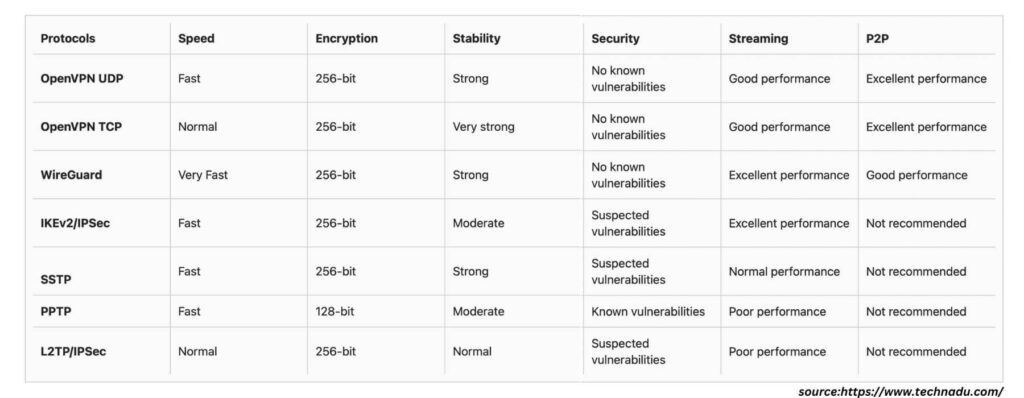

Seleccionar el protocolo VPN correcto en 2023 es una decisión fundamental que afecta significativamente su experiencia en línea. Cada protocolo VPN viene con su propio conjunto de atributos, fortalezas, y compensaciones, por lo que es esencial alinear su elección con sus prioridades específicas. Para aquellos que enfatizan la seguridad de primer nivel, protocolos como OpenVPN o IKEv2/IPsec ofrecen mecanismos robustos de encriptación y autenticación. Si la velocidad es primordial, protocolos como WireGuard o PPTP pueden ser más adecuados debido a su transmisión de datos optimizada.

La compatibilidad también es crucial, y debe tener en cuenta que su protocolo elegido es compatible con sus dispositivos y sistemas operativos. En una palabra, tenga en cuenta su caso de uso previsto, ya sea acceso remoto, eludiendo las restricciones geográficas, o salvaguardar transacciones sensibles. Al evaluar factores como la seguridad, velocidad, compatibilidad, y casos de uso, puede tomar una decisión informada y seleccionar un protocolo VPN que se alinee perfectamente con sus requisitos y preferencias de protección en línea.

Velocidad

WireGuard gana su distinción como campeón de velocidad entre los protocolos VPN, debido a su código simplificado y sus rápidas técnicas de encriptación. Mientras que IKEv2/IPsec cuenta con una velocidad encomiable, lo hace comprometiendo la seguridad, convirtiéndolo en una opción desaconsejable cuando se enfrenta a WireGuard.

La supremacía de WireGuard en velocidad encuentra sus raíces en su uso exclusivo de UDP, eludiendo las validaciones TCP de OpenVPN. Además, su base de código excepcionalmente eficiente cuenta con un mero 4,000 líneas, simplificar y agilizar las auditorías de seguridad.

Seguridad

Clasificado como el pináculo de seguridad VPN, OpenVPN debe su estatus a una extensa comunidad de desarrolladores que constantemente someten su código a evaluaciones de vulnerabilidad. Reforzado por un sólido cifrado AES de 256 bits de grado militar, OpenVPN mantiene la ventaja sobre WireGuard, que emplea el estándar de cifrado ChaCha20 más reciente.

La formidable seguridad de OpenVPN se atribuye a su distintivo protocolo de seguridad, formando conexiones punto a punto y permitiendo intercambios de claves compatibles con SSL/TLS. Su resiliencia se demuestra aún más por su adaptabilidad., ya que atraviesa tanto TCP como UDP, frustrar los intentos de bloqueo. Tenga en cuenta, aunque, que por su intrincada naturaleza, configurar OpenVPN manualmente requiere un grado de perspicacia técnica.

Estabilidad

IKEv2/IPsec destaca por su excepcional estabilidad, facilitando transiciones de red fluidas sin pérdidas de conexión o compromisos de privacidad. sin embargo, esta conveniencia viene a costa de la seguridad, ya que existen preocupaciones sobre posibles vulnerabilidades incrustadas en su código.

El atractivo de IKEv2/IPsec radica en su amplia compatibilidad, extendiendo su soporte a un espectro diverso de dispositivos y plataformas, enrutadores de expansión, Linux, iOS, Mac OS, Androide, y Windows. Notablemente, este protocolo logra un rendimiento sin precedentes en los sistemas macOS. Este nivel de estabilidad ha llevado a varios proveedores de VPN a adoptar IKEv2/IPsec como su protocolo predeterminado dentro de sus aplicaciones..

Juego de azar

Cuando se trata de juegos, WireGuard emerge como el campeón indiscutible de los protocolos VPN, debido a sus capacidades de velocidad. sin embargo, su efectividad para eludir los cortafuegos es algo limitada. Si encuentra interrupciones de conexión persistentes, explorar SSTP podría valer la pena, especialmente si las estrictas consideraciones de privacidad y seguridad no son primordiales.

La ventaja destacada de WireGuard en los juegos radica en su potencial para reducir significativamente la latencia. Su arquitectura está diseñada para optimizar las rutas de paquetes., mitigando así la pérdida de paquetes y abordando los molestos problemas relacionados con el ping de manera efectiva.

Contenido restringido geográficamente / Transmisión

Cuando se trata de transmisión, OpenVPN se considera el protocolo VPN óptimo, sobresalir en eludir sin esfuerzo las restricciones geográficas y los cortafuegos. Plataformas de transmisión como HBO Max, netflix, y Hulu frecuentemente montan barreras contra el acceso VPN, necesitando un protocolo como OpenVPN, capaz de evadir constantemente los mecanismos de detección de VPN.

OpenVPN cuenta con más ventajas, incluidos sus servidores flotantes y una degradación mínima en las velocidades de conexión. Con una conexión a Internet marcando un mínimo de 4 Mbps, OpenVPN garantiza una experiencia perfecta de transmisión de videos Full HD, eludir eficazmente las preocupaciones de almacenamiento en búfer.

Torrent

para descargar torrents, OpenVPN toma la delantera como el mejor protocolo VPN, principalmente debido a sus sólidas características de seguridad. En el reino de las descargas de torrents, salvaguardar la privacidad y proteger la identidad reina supremamente, con la velocidad tomando un papel secundario.

WireGuard también puede considerarse una opción viable. sin embargo, emplea el cifrado ChaCha20 más reciente, una opción que no se ha sometido a pruebas tan exhaustivas como el cifrado AES de 256 bits de OpenVPN. Si bien WireGuard generalmente genera confianza en términos de seguridad, algunos usuarios conscientes de la privacidad dispuestos a evitar encontrarse con posibles problemas de infracción de derechos de autor, podría encontrar este aspecto de cifrado desconcertante.

Móvil

IKEv2 a menudo se prefiere para dispositivos móviles debido a su capacidad para volver a conectarse rápidamente después de cambios en la red o suspensión del dispositivo. Es eficiente para mantener una conexión estable., lo que lo hace ideal para usuarios en movimiento. También está disponible en la mayoría de las plataformas móviles..

Guardia de alambre, por otra parte, es conocido por su velocidad y eficiencia, lo que puede ser ventajoso para dispositivos móviles con hardware potencialmente menos potente o condiciones de red variables. Está diseñado para ser liviano y está ganando popularidad para las aplicaciones VPN móviles..

OpenVPN es un protocolo versátil y ampliamente compatible que puede ser una opción sólida para dispositivos móviles. Es conocido por sus sólidas características de seguridad y está disponible en varias plataformas..

Finalmente, L2TP/IPsec es una opción segura integrada en muchos dispositivos móviles. Si bien es posible que no ofrezca el mismo nivel de velocidad que otros protocolos, puede ser una buena opción si la seguridad es una prioridad.

Conclusión

Ya sea priorizando el cifrado blindado, velocidades ultrarrápidas, o acceso continuo a contenido geo-restringido, cada protocolo ofrece una combinación distinta de fortalezas. Todavía, unidos en su búsqueda de una comunicación segura, estos protocolos nos permiten atravesar el paisaje virtual con confianza, asegurando que nuestros datos permanezcan protegidos, y nuestras identidades protegidas.

Recursos

- Tipos de VPN & Protocolos (https://nordlayer.com/)

- Protocolos VPN explicados (https://cibernoticias.com/)

- Los mejores protocolos VPN (https://www.nordvpn.com/blog/)

- Explicación de los protocolos VPN & Comparado (https://www.technadu.com/)