Sur cette page: [cacher]

Dans le paysage numérique interconnecté d'aujourd'hui, où confidentialité en ligne et la sécurité sont des préoccupations primordiales, Réseau privé virtuel (VPN) les protocoles émergent comme les gardiens de nos expériences en ligne.

Ces ensembles complexes de règles et de techniques de cryptage constituent l'épine dorsale des services VPN, déterminer le niveau de protection, la vitesse, et les fonctionnalités auxquelles les utilisateurs en ligne peuvent s'attendre. Alors que la demande de connexions Internet sécurisées continue d'augmenter, comprendre les nuances des différents protocoles VPN devient essentiel pour quiconque cherche à naviguer dans le domaine numérique avec confiance et tranquillité d'esprit. Il est également à noter, cette selon les statistiques, autour 35% des internautes mondiaux ont adopté les services VPN. Ce nombre reflète une recrudescence notable par rapport aux périodes antérieures.

Dans ce guide complet, nous plongeons dans le monde des protocoles VPN, vous guidant finalement vers des décisions éclairées pour renforcer votre présence en ligne. Donc, Commençons, question par question, jusqu'à ce que ta soif de connaissance soit assouvie!

Qu'est-ce qu'un protocole VPN?

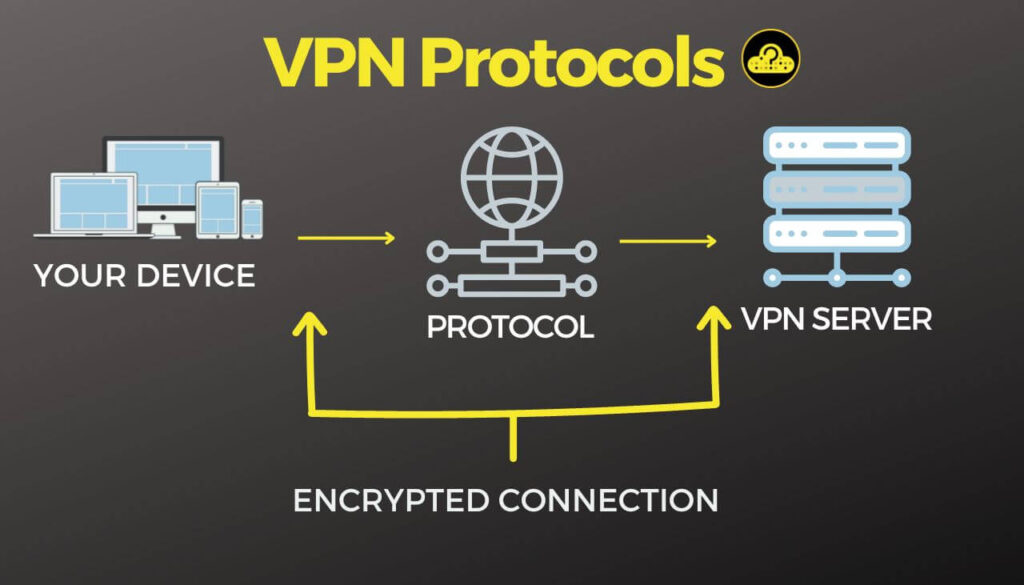

UNE Protocole VPN fait référence à un ensemble de règles normalisées, procédures, et des algorithmes cryptographiques qui régissent la façon dont les paquets de données sont encapsulés, transmis, et déchiffrés lors de leur trajet entre l'appareil d'un utilisateur et un serveur VPN distant. Ces protocoles font partie intégrante du fonctionnement des réseaux privés virtuels et jouent un rôle crucial dans l'établissement d'un réseau sécurisé., crypté, et canal de communication privé sur des réseaux publics comme Internet.

L'objectif principal des protocoles VPN est la mise en œuvre de divers chiffrement méthodes visant à préserver la confidentialité des données, intégrité, et authenticité, contrecarrant ainsi les accès non autorisés et les cybermenaces potentielles. Parmi la gamme de protocoles VPN répandus, des exemples notables incluent OpenVPN, L2TP/IPsec, IKEv2/IPsec, PPTP, et SSTP, chacun brandissant des mérites et des limites distincts dans des domaines comme Sécurité, la vitesse, et compatibilité.

Considérez que vous expédiez une délicate sculpture en verre à une galerie d'art à travers le pays. Pour assurer son arrivée en toute sécurité, vous le rembourreriez méticuleusement dans une mousse protectrice, étiqueter le colis comme “fragile,” et choisissez un transporteur de bonne réputation. D'autre part, si vous envoyiez une pile de livres solides à un ami, le besoin de précautions supplémentaires et d'étiquettes fragiles serait inutile.

Tout comme le rôle de la mousse de protection dans le transport maritime, divers protocoles VPN agissent comme des boucliers robustes ou des canaux simplifiés lors de la transmission de données via un VPN. Opter pour un cryptage et une authentification minimaux (similaire à la réduction du rembourrage en mousse) peut accélérer le transfert de données, mais cela expose également le trafic en ligne à des risques potentiels.

Par conséquent, selon que les situations spécifiques privilégient la rapidité ou la sécurité, l'utilisation de protocoles distincts qui accentuent les différentes facettes de l'échange de données apparaît comme le choix le plus nécessaire. Au fur et à mesure que nous approfondissons cet article, nous explorons des scénarios spécifiques où certains protocoles peuvent exceller.

Pourquoi les protocoles VPN sont-ils importants?

Les protocoles VPN jouent un rôle central pour assurer l'efficacité, Sécurité, et polyvalence des Réseaux Privés Virtuels. Ces protocoles dictent la façon dont les données sont encapsulées, transmis, et déchiffré lorsqu'il se déplace entre l'appareil d'un utilisateur et un serveur VPN distant. Leur importance réside dans plusieurs aspects clés qui peuvent être regroupés de la manière suivante:

- Sécurité. Les protocoles VPN utilisent des techniques de cryptage avancées pour sécuriser les transmissions de données, protéger les informations sensibles contre les cybermenaces potentielles, les pirates, et accès non autorisé. Un cryptage fort est crucial, surtout lors de l'utilisation des réseaux publics, car il empêche l'écoute clandestine et l'interception de données.

- Intimité. En anonymisant les utilisateurs’ Adresses IP et acheminement de leur trafic via des tunnels cryptés, Les protocoles VPN améliorent la confidentialité en ligne. Cela protège les activités des utilisateurs des FAI, surveillance gouvernementale, et d'autres entités qui pourraient chercher à surveiller ou à suivre le comportement en ligne.

- Intégrité des données. Les protocoles VPN garantissent que les données restent intactes et inchangées pendant le transit. Ils fournissent des mécanismes pour détecter toute altération ou modification des données transmises, améliorer l'intégrité et la fiabilité des données.

- Accès au contenu restreint. Les protocoles VPN permettent aux utilisateurs de contourner géo-restrictions et accéder au contenu et aux services qui pourraient être limités à des régions spécifiques. Ceci est particulièrement utile pour le streaming, accéder à des sites Web, ou en utilisant des services en ligne qui ne sont pas disponibles dans certains endroits.

- Polyvalence (Divers cas d'utilisation). Différents protocoles VPN offrent des compromis variables entre la sécurité, la vitesse, et compatibilité. Les utilisateurs peuvent choisir les protocoles qui répondent le mieux à leurs besoins spécifiques, qu'il s'agisse de donner la priorité à la vitesse pour des activités telles que le streaming ou de se concentrer sur une sécurité robuste pour les transactions sensibles.

- Adaptabilité. À mesure que la technologie évolue et que de nouvelles menaces de sécurité apparaissent, Les protocoles VPN peuvent être mis à jour et adaptés pour relever ces défis. Cela garantit que les VPN restent des outils efficaces pour maintenir la sécurité et la confidentialité en ligne.

Il est prudent de dire que les protocoles VPN sont les éléments constitutifs qui définissent le fonctionnement des VPN et tiennent leurs promesses de sécurité., intimité, et accessibilité. Choisir le bon protocole peut adapter l'expérience VPN aux besoins individuels tout en garantissant que les données restent confidentielles et protégées tout au long de leur parcours dans le paysage numérique.

Types de protocoles VPN

Il existe un large éventail de protocoles VPN, chacun conçu avec des attributs spécifiques pour répondre à divers besoins et préférences. Parmi les concurrents notables figurent OpenVPN, réputé pour sa nature open-source, souplesse, et fonctionnalités de sécurité robustes. L2TP/IPsec, d'autre part, combine Calque 2 Protocole de tunnellisation (L2TP) pour la création de tunnel avec IPsec pour le chiffrement, présentant un mélange équilibré de sécurité et de compatibilité.

Le protocole IKEv2/IPsec met l'accent sur la commutation transparente des appareils et la reprise des connexions, ce qui le rend idéal pour les utilisateurs mobiles. PPTP, un ancien protocole, donne la priorité à la vitesse mais offre une sécurité relativement plus faible, tandis que SSTP exploite les protocoles SSL/TLS pour une connexion sécurisée, principalement favorisé par les utilisateurs de Windows. WireGuard, un ajout plus récent, dispose d'un code minimal pour des performances et une sécurité améliorées. Le choix du protocole dépend des priorités individuelles, qu'il s'agisse de trouver un équilibre entre rapidité et sécurité, optimisation pour des appareils spécifiques, ou répondre aux besoins d'accès géographique.

Protocoles VPN les plus courants

IPsec

Sécurité du protocole Internet (IPsec) sert de protocole de tunnellisation VPN robuste qui améliore la sécurité des échanges de données en appliquant à la fois l'authentification de session et le cryptage des paquets de données. Cette approche à double couche consiste à intégrer un message crypté dans le paquet de données, qui est ensuite crypté à nouveau. Pour renforcer sa sécurité, IPSec collabore souvent avec d'autres protocoles et est privilégié pour les configurations VPN de site à site en raison de sa forte compatibilité.

IKEv2

Version d'échange de clés Internet 2 (IKEv2) fonctionne comme un protocole de tunnellisation basé sur les principes IPsec, forger un conduit solidement sécurisé pour la communication VPN entre les appareils. Il définit le cadre de négociation et d'authentification des associations de sécurité IPsec (SA), sous-tendant la mise en place d'un réseau privé virtuel sécurisé. Cette fusion est communément appelée IKEv2/IPsec, encapsulant à la fois la maîtrise d'IKEv2 en tant que protocole de gestion de clés et les capacités de tunnellisation d'IPsec pour le transport de données.

PPTP

PPTP, un acronyme pour Point-to-Point Tunneling Protocol, a résisté à l'épreuve du temps comme l'un des plus anciens protocoles VPN encore en usage actif. Depuis sa création à l'ère de Windows 95, PPTP fait partie intégrante de toutes les versions de Windows. Fonctionnement sur port TCP 1723, il a été initialement développé par Microsoft pour encapsuler le protocole point à point (PPP).

SSTP

Protocole de tunnellisation de socket sécurisé (SSTP) est devenu un acteur de premier plan dans le domaine du réseau privé virtuel (VPN) Connexions. Originaire de Microsoft, SSTP est nettement plus ancré dans les écosystèmes Windows que dans les environnements Linux. Microsoft a conçu cette technologie comme une mise à niveau par rapport aux options PPTP ou L2TP/IPSec relativement moins sécurisées disponibles sur les systèmes Windows.. SSTP est naturellement devenu une préférence native pour les connexions VPN sous Windows, avec son adoption subordonnée à la stratégie du fournisseur de services VPN et à ses avantages utilisateur et administratif inhérents.

L2TP

Couche 2 Protocole de tunnellisation (L2TP) fonctionne en établissant un tunnel sécurisé entre deux points de connexion L2TP. Une fois ce tunnel établi, un protocole de tunnellisation supplémentaire, typiquement IPSec, est utilisé pour crypter les données transmises. L'architecture complexe de L2TP garantit un haut niveau de sécurité des données. Il s'agit d'un choix répandu pour les configurations de site à site, en particulier lorsqu'une sécurité accrue est d'une importance primordiale.

SSL / TLS

Couche de socket sécurisée (SSL) et la sécurité de la couche de transport (TLS) sont des normes qui chiffrent les pages Web HTTPS, limiter l'accès des utilisateurs à des applications spécifiques plutôt qu'à l'ensemble du réseau. Connexions SSL/TLS, intégré dans la plupart des navigateurs Web, élimine le besoin de logiciels supplémentaires, ce qui les rend idéaux pour les VPN d'accès à distance.

OpenVPN

OpenVPN, une extension open-source du framework SSL/TLS, augmente son tunnel crypté avec des algorithmes cryptographiques supplémentaires pour une sécurité accrue. Bien qu'estimé pour sa forte sécurité et son efficacité, la compatibilité et la configuration peuvent être incohérentes, en particulier pour les réseaux VPN routeur à routeur. OpenVPN propose le protocole de datagramme utilisateur (UDP) et protocole de contrôle de transmission (TCP) versions, avec UDP priorisant la vitesse et TCP assurant l'intégrité des données. Populaire pour l'accès à distance et les applications VPN de site à site, OpenVPN reste un choix bien équilibré.

SSH

Enveloppe de protection (SSH) génère des connexions cryptées et permet la redirection de port vers des machines distantes via un canal sécurisé. Bien qu'il offre une flexibilité, Les canaux SSH nécessitent une surveillance vigilante pour éviter de créer un point d'entrée potentiel pour les violations, le rendant mieux adapté aux scénarios d'accès à distance.

Grille de protection

Grille de protection, un ajout récent, offre un protocole de tunnellisation moins complexe mais plus efficace et sécurisé que IPSec et OpenVPN. Tirer parti du code rationalisé pour des performances optimales et un minimum d'erreurs, Wireguard est de plus en plus adopté, y compris dans les connexions site à site telles que NordLynx, une implémentation propriétaire de WireGuard par NordVPN.

Protocoles VPN hybrides

Un protocole VPN hybride combine les atouts de différents protocoles pour optimiser la sécurité, la vitesse, et compatibilité. En intégrant des fonctionnalités de différents protocoles, un protocole VPN hybride vise à fournir une solution complète qui s'adapte à différents scénarios. Cette approche cherche à fournir un équilibre entre un cryptage robuste, performances fiables, et la possibilité de contourner les restrictions du réseau, ce qui en fait un choix polyvalent pour les utilisateurs recherchant une expérience VPN complète.

IKEv2/IPSec

Le protocole hybride IKEv2/IPSec fait référence à une combinaison de deux protocoles distincts mais complémentaires: Version d'échange de clés Internet 2 (IKEv2) et sécurité du protocole Internet (IPsec). IKEv2 est responsable de la gestion de l'établissement et de la maintenance des connexions VPN sécurisées, tandis qu'IPSec gère le cryptage et l'authentification des données transmises sur le réseau. Ce protocole hybride offre une puissante combinaison d'établissement de connexion rapide, sécurité renforcée grâce au cryptage, et adaptabilité à diverses conditions de réseau, ce qui en fait une solution efficace pour garantir la confidentialité et la protection des données dans les communications en ligne.

L2TP/IPSec

Le protocole hybride L2TP/IPSec est facilement disponible dans la plupart des systèmes d'exploitation mobiles et de bureau, simplifier sa mise en œuvre. Ce protocole offre une sécurité renforcée en intégrant une fonctionnalité de double encapsulation, offrant deux couches de protection pour vos données. Malgré son utilisation répandue, le protocole est limité à l'utilisation du port UDP 500 pour les connexions, nécessitant des configurations supplémentaires pour contourner les pare-feu.

toutefois, un inconvénient du protocole hybride L2TP/IPSec est ses vitesses relativement plus lentes. Ceci est attribué au processus de conversion du trafic au format L2TP avant le chiffrement.. La nature de double encapsulation du protocole nécessite des ressources accrues pour la transmission des paquets de données via des tunnels., entraînant une réduction des vitesses de transfert par rapport aux autres options.

Protocoles VPN propriétaires

Un protocole VPN propriétaire fait référence à un protocole de communication unique et exclusif développé et détenu par une entreprise ou une organisation particulière. Contrairement aux protocoles open source qui sont librement disponibles et peuvent être examinés et modifiés par la communauté au sens large, les protocoles propriétaires sont généralement conservés sous le contrôle de leurs créateurs.

Ces protocoles sont souvent conçus avec des fonctionnalités spécifiques, optimisations, ou des mécanismes de sécurité adaptés aux objectifs ou aux produits de l'entreprise. Alors que les protocoles propriétaires peuvent offrir certains avantages ou innovations, ils viennent aussi avec des inconvénients potentiels. Les utilisateurs peuvent avoir une visibilité limitée sur le fonctionnement du protocole ou le niveau de sécurité qu'il offre, car le fonctionnement interne pourrait ne pas être divulgué au public. La compatibilité avec des logiciels ou des appareils tiers pourrait être plus restreinte par rapport aux alternatives open source largement adoptées.

Voici quelques exemples de protocoles propriétaires.

NordLynx

Développé par NordVPN, NordLynx est un protocole propriétaire basé sur WireGuard. Il vise à fournir un équilibre entre rapidité et sécurité, tirer parti de l'efficacité de WireGuard tout en ajoutant des améliorations propriétaires de NordVPN.

Caméléon

Créé par VyprVPN, Chameleon est un protocole propriétaire conçu pour contourner le blocage et la limitation des VPN. Il utilise le cryptage OpenVPN 256 bits avec un obscurcissement supplémentaire pour rendre le trafic VPN moins détectable et plus résistant aux interférences.

Hydre catapulte

Ce protocole est développé par AnchorFree, la société derrière Hotspot Shield VPN. Catapult Hydra est conçu pour fournir des connexions rapides et sécurisées en optimisant le transport des données et en réduisant la latence.

Protocoles VPN obsolètes

Bien qu'il soit toujours utilisé, ces protocoles peuvent être considérés comme archaïques.

IPsec

Conçu dans le but d'établir une référence sûre pour la sécurité en ligne, IPsec a été le pionnier de la création de connexions Internet renforcées. Bien qu'ils ne soient pas aussi répandus parmi les protocoles de sécurité Internet contemporains, IPsec conserve une fonction cruciale dans la protection des communications numériques sur Internet. Dans ce sens, bien qu'il soit encore utilisé dans certains cas spécifiques, IPSec est quelque peu obsolète.

PPTP

Protocole de tunnellisation point à point (PPTP), tandis qu'un protocole de tunnellisation qui crée un tunnel chiffré, est devenu moins apprécié en raison de sa sensibilité aux attaques par force brute. Le chiffre, développé dans les années 90, s'est avéré vulnérable à la puissance de calcul moderne. Par conséquent, il est peu utilisé, avec des protocoles de tunneling plus sécurisés avec un cryptage avancé étant les alternatives préférées.

Protocoles VPN et algorithmes de chiffrement

Les algorithmes de chiffrement jouent un rôle essentiel pour assurer la sécurité et la confidentialité des données transmises via les protocoles VPN. Divers protocoles VPN utilisent différents algorithmes de cryptage pour atteindre ces objectifs. Voici quelques algorithmes de chiffrement courants utilisés dans les protocoles VPN.

AES (Standard d'encryptage avancé)

AES est largement considéré comme l'un des algorithmes de chiffrement les plus sûrs et les plus efficaces. Il existe en différentes longueurs de clé, comme AES-128, AES-192, et AES-256, avec les chiffres les plus élevés indiquant un cryptage plus fort. AES est couramment utilisé dans des protocoles comme OpenVPN, IPsec, et IKEv2.

3DES (Triple norme de chiffrement des données)

Bien que considéré un peu dépassé, 3DES est toujours utilisé dans certaines implémentations VPN plus anciennes. Il applique l'algorithme DES trois fois de suite pour améliorer la sécurité.

RSA (Rivest-Shamir-Adleman)

RSA est un algorithme de chiffrement asymétrique utilisé pour l'échange de clés et les signatures numériques. Il est souvent utilisé en combinaison avec d'autres algorithmes de chiffrement pour sécuriser l'échange initial de clés dans les protocoles VPN.

Diffie-Hellman (DH)

Diffie-Hellman est un algorithme d'échange de clés utilisé pour négocier en toute sécurité des clés secrètes entre deux parties. Il est fréquemment combiné avec d'autres algorithmes de chiffrement comme AES ou 3DES.

CCE (Cryptographie à courbe elliptique)

ECC gagne en popularité en raison de sa sécurité et de son efficacité renforcées. Il offre une sécurité équivalente aux algorithmes de chiffrement traditionnels comme RSA avec des longueurs de clé plus courtes, ce qui le rend adapté aux appareils à ressources limitées.

Camélia

Camellia est un algorithme de chiffrement symétrique qui est souvent utilisé avec AES dans les protocoles VPN. Il est réputé pour sa sécurité et sa rapidité.

ChaCha20

ChaCha20 est un algorithme de chiffrement symétrique relativement nouveau connu pour sa rapidité et sa résistance à certains types d'attaques. Il est souvent utilisé en conjonction avec Poly1305 pour l'authentification des messages.

Poly1305

Bien qu'il ne s'agisse pas d'un algorithme de chiffrement en soi, Poly1305 est utilisé pour l'authentification des messages en combinaison avec des algorithmes de chiffrement comme ChaCha20.

Poisson-globe

Bien que moins courant de nos jours, Blowfish était l'un des premiers algorithmes de cryptage utilisés dans les protocoles VPN. Il a été remplacé par des options plus sécurisées comme AES.

Le choix de l'algorithme de chiffrement dépend d'un équilibre entre la sécurité, performance, et compatibilité. Les protocoles VPN modernes prennent souvent en charge plusieurs algorithmes de chiffrement, permettant aux utilisateurs de sélectionner celui qui correspond le mieux à leurs besoins et priorités.

Différence entre le cryptage VPN et les protocoles VPN

Ce sont deux composants distincts mais interdépendants qui fonctionnent ensemble pour fournir une communication sécurisée et privée sur un réseau privé virtuel..

Le cryptage VPN fait référence au processus de transformation des données en texte brut dans un format sécurisé et illisible (texte chiffré) pendant la transmission. Le cryptage garantit que même en cas d'interception par des parties non autorisées, les données restent inintelligibles sans la clé de déchiffrement appropriée. Un cryptage fort est essentiel pour maintenir la confidentialité et l'intégrité des informations échangées entre l'appareil d'un utilisateur et le serveur VPN. Algorithmes de chiffrement, comme AES (Standard d'encryptage avancé), RSA (Rivest-Shamir-Adleman), et ECC (Cryptographie à courbe elliptique), sont utilisés pour effectuer ce cryptage. Le choix de l'algorithme de chiffrement et de la longueur de clé impacte le niveau de sécurité.

Un protocole VPN, d'autre part, définit les règles, procédures, et les normes qui régissent la façon dont les données sont encapsulées, transmis, et déchiffré dans le VPN. Les protocoles VPN déterminent comment le tunnel sécurisé entre l'appareil de l'utilisateur et le serveur VPN est établi et maintenu. Ils précisent également les méthodes d'authentification, échange de clés, et encapsulation des données. Différents protocoles VPN ont différents niveaux de sécurité, la vitesse, et compatibilité, les rendant adaptés à différents cas d'utilisation.

Le cryptage VPN se concentre sur le processus de rendre les données indéchiffrables aux parties non autorisées pendant la transmission, tandis qu'un protocole VPN décrit l'ensemble des règles et des procédures pour établir et gérer des canaux de communication sécurisés entre les appareils. Les deux composants font partie intégrante de la sécurité globale et de la fonctionnalité d'un VPN, travailler ensemble pour s'assurer que les données restent confidentielles, sécurise, et protégé lorsqu'il se déplace sur des réseaux potentiellement dangereux.

Comment choisir un protocole VPN: Cas d'utilisation

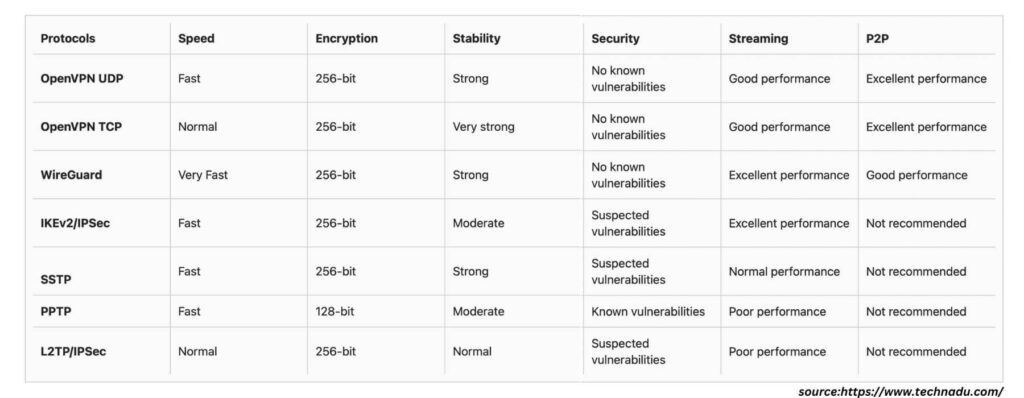

Choisir le bon protocole VPN dans 2023 est une décision cruciale qui a un impact significatif sur votre expérience en ligne. Chaque protocole VPN est livré avec son propre ensemble d'attributs, forces, et compromis, il est donc essentiel d'aligner votre choix sur vos priorités spécifiques. Pour ceux qui mettent l'accent sur la sécurité de haut niveau, des protocoles comme OpenVPN ou IKEv2/IPsec offrent des mécanismes de cryptage et d'authentification robustes. Si la vitesse est primordiale, des protocoles comme WireGuard ou PPTP pourraient être plus appropriés en raison de leur transmission de données optimisée.

La compatibilité est également cruciale, et vous devez tenir compte du fait que le protocole que vous avez choisi est pris en charge par vos appareils et systèmes d'exploitation. En un mot, gardez à l'esprit votre cas d'utilisation prévu, qu'il s'agisse d'un accès à distance, contourner les restrictions géographiques, ou la sécurisation des transactions sensibles. En évaluant des facteurs tels que la sécurité, la vitesse, compatibilité, et cas d'utilisation, vous pouvez prendre une décision éclairée et sélectionner un protocole VPN qui s'aligne parfaitement sur vos exigences et préférences de protection en ligne.

La vitesse

WireGuard gagne sa distinction en tant que champion de la vitesse parmi les protocoles VPN, en raison de son code simplifié et de ses techniques de cryptage rapides. Alors que IKEv2/IPsec affiche une vitesse louable, il le fait en compromettant la sécurité, ce qui en fait un choix déconseillé face à WireGuard.

La suprématie de WireGuard en matière de vitesse trouve ses racines dans son utilisation exclusive d'UDP, contourner les validations TCP d'OpenVPN. de plus, sa base de code exceptionnellement efficace dispose d'un simple 4,000 lignes, simplifier et accélérer les audits de sécurité.

Sécurité

Classé comme le summum de Sécurité VPN, OpenVPN doit son statut à une vaste communauté de développeurs qui soumettent systématiquement son code à des évaluations de vulnérabilité. Fortifié par un cryptage AES 256 bits robuste de qualité militaire, OpenVPN garde l'avantage sur WireGuard, qui utilise la norme de cryptage ChaCha20 la plus récente.

La formidable sécurité d'OpenVPN est attribuée à son protocole de sécurité distinctif, formation de connexions point à point et activation des échanges de clés pris en charge par SSL/TLS. Sa résilience est encore démontrée par son adaptabilité, car il traverse à la fois TCP et UDP, déjouer les tentatives de blocage. Gardez à l'esprit, bien que, qu'en raison de sa nature complexe, la configuration manuelle d'OpenVPN nécessite un certain degré de perspicacité technique.

La stabilité

IKEv2/IPsec se distingue par sa stabilité exceptionnelle, faciliter des transitions de réseau transparentes sans pertes de connexion ni compromis de confidentialité. toutefois, cette commodité se fait au détriment de la sécurité, car il y a des inquiétudes concernant les vulnérabilités potentielles intégrées dans son code.

L'attrait d'IKEv2/IPsec réside dans sa large compatibilité, étendre son support à un large éventail d'appareils et de plates-formes, routeurs couvrants, Linux, iOS, macOS, Android, et Windows. Remarquablement, ce protocole atteint des performances inégalées sur les systèmes macOS. Ce niveau de stabilité a conduit plusieurs fournisseurs de VPN à adopter IKEv2/IPsec comme protocole par défaut dans leurs applications.

Jeux

Quand il s'agit de jeux, WireGuard s'impose comme le champion incontesté des protocoles VPN, en raison de ses capacités de vitesse. toutefois, son efficacité à contourner les pare-feux est quelque peu limitée. Si vous rencontrez des interruptions de connexion persistantes, explorer SSTP pourrait être utile, surtout si des considérations strictes de confidentialité et de sécurité ne sont pas primordiales.

L'avantage exceptionnel de WireGuard dans le jeu réside dans son potentiel de réduction significative de la latence. Son architecture est conçue pour optimiser les routes de paquets, atténuant ainsi la perte de paquets et s'attaquant efficacement aux problèmes fastidieux liés au ping.

Contenu géo-restreint / Diffusion

Quand il s'agit de diffusion en continu, OpenVPN est considéré comme le protocole VPN optimal, exceller dans le contournement sans effort des restrictions géographiques et des pare-feux. Plateformes de streaming comme HBO Max, Netflix, et Hulu dressent fréquemment des barrières contre l'accès VPN, nécessitant un protocole tel que OpenVPN, capable d'échapper systématiquement aux mécanismes de détection VPN.

OpenVPN offre d'autres avantages, y compris ses serveurs en flotte et une dégradation minimale des vitesses de connexion. Avec une connexion Internet pointant au minimum 4 Mbps, OpenVPN garantit une expérience fluide en streaming de vidéos Full HD, contourner efficacement les problèmes de mise en mémoire tampon.

Torrent

Pour le torrent, OpenVPN prend la tête du meilleur protocole VPN, principalement en raison de ses fonctions de sécurité robustes. Au royaume des téléchargements torrent, la protection de la vie privée et la protection de l'identité règnent en maîtres, la vitesse jouant un rôle secondaire.

WireGuard peut également être considéré comme une option viable. toutefois, il utilise le cryptage ChaCha20 le plus récent, un choix qui n'a pas subi des tests aussi approfondis que le cryptage AES 256 bits d'OpenVPN. Alors que WireGuard suscite généralement la confiance en termes de sécurité, certains utilisateurs soucieux de leur vie privée désireux d'éviter toute situation de violation potentielle du droit d'auteur, pourrait trouver cet aspect de chiffrement déconcertant.

Mobile

IKEv2 est souvent privilégié pour appareils mobiles en raison de sa capacité à se reconnecter rapidement après des changements de réseau ou la mise en veille de l'appareil. C'est efficace pour maintenir une connexion stable, ce qui le rend idéal pour les utilisateurs en déplacement. Il est également disponible sur la plupart des plateformes mobiles.

WireGuard, d'autre part, est connu pour sa rapidité et son efficacité, ce qui peut être avantageux pour les appareils mobiles avec un matériel potentiellement moins puissant ou des conditions de réseau variables. Il est conçu pour être léger et gagne en popularité pour les applications VPN mobiles.

OpenVPN est un protocole polyvalent et largement pris en charge qui peut être un choix solide pour les appareils mobiles. Il est connu pour ses solides fonctionnalités de sécurité et est disponible sur diverses plateformes.

dernièrement, L2TP/IPsec est une option sécurisée intégrée à de nombreux appareils mobiles. Bien qu'il n'offre pas le même niveau de vitesse que certains autres protocoles, cela peut être un bon choix si la sécurité est une priorité absolue.

Conclusion

Que ce soit en donnant la priorité au cryptage à toute épreuve, des vitesses ultra-rapides, ou un accès transparent au contenu géo-restreint, chaque protocole offre un mélange distinct de points forts. Encore, unis dans leur quête de communication sécurisée, ces protocoles nous permettent de parcourir le paysage virtuel en toute confiance, s'assurer que nos données restent protégées, et nos identités protégées.

Ressources

- Types de VPN & Protocoles (https://nordlayer.com/)

- Les protocoles VPN expliqués (https://cybernews.com/)

- Les meilleurs protocoles VPN (https://nordvpn.com/blog/)

- Les protocoles VPN expliqués & Par rapport (https://www.technadu.com/)