Su questa pagina: [nascondere]

Nel panorama digitale interconnesso di oggi, dove riservatezza in linea e la sicurezza sono preoccupazioni fondamentali, Rete privata virtuale (VPN) i protocolli emergono come guardiani delle nostre esperienze online.

Questi intricati insiemi di regole e tecniche di crittografia costituiscono la spina dorsale dei servizi VPN, determinazione del livello di protezione, velocità, e funzionalità che gli utenti online possono aspettarsi. Poiché la domanda di connessioni Internet sicure continua a crescere, comprendere le sfumature dei vari protocolli VPN diventa essenziale per chiunque cerchi di navigare nel regno digitale con fiducia e tranquillità. È anche degno di nota, quello come da statistiche, in giro 35% degli utenti Internet globali ha adottato i servizi VPN. Questo numero riflette un aumento degno di nota rispetto ai periodi precedenti.

In questa guida completa, approfondiamo il mondo dei protocolli VPN, in ultima analisi, guidandoti verso decisioni informate per rafforzare la tua presenza online. Così, Cominciamo, domanda per domanda, finché la tua sete di conoscenza non sarà soddisfatta!

Cos'è un protocollo VPN?

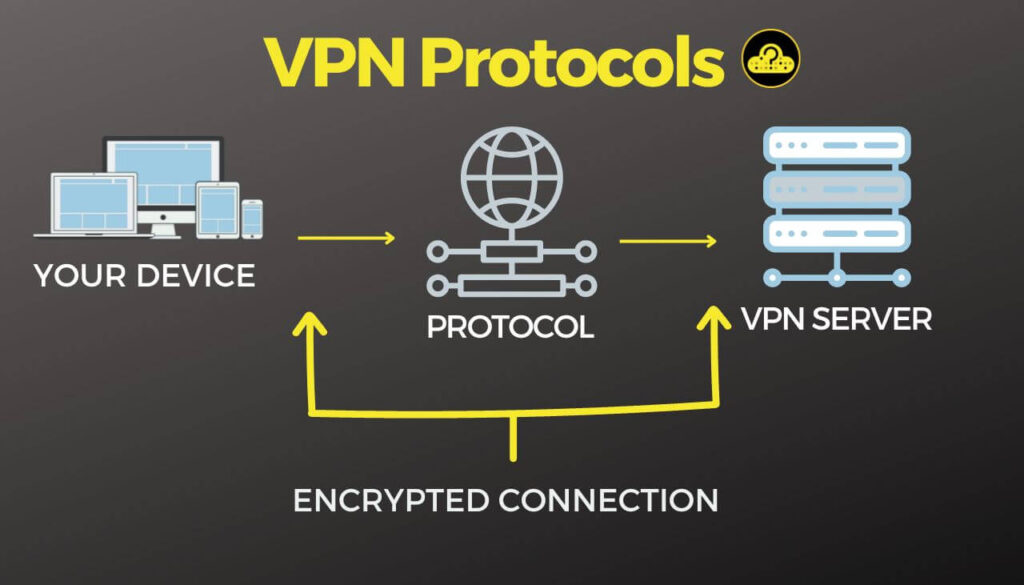

UN Protocollo VPN si riferisce a un insieme standardizzato di regole, procedure, e algoritmi crittografici che regolano il modo in cui i pacchetti di dati vengono incapsulati, trasmesso, e decrittografati durante il loro viaggio tra il dispositivo di un utente e un server VPN remoto. Questi protocolli sono parte integrante del funzionamento delle reti private virtuali e svolgono un ruolo cruciale nella creazione di una rete sicura, crittografato, e canale di comunicazione privato su reti pubbliche come Internet.

L'obiettivo principale dei protocolli VPN è l'implementazione di diversi crittografia modalità volte a salvaguardare la riservatezza dei dati, integrità, e autenticità, ostacolando così l'accesso non autorizzato e potenziali minacce informatiche. Tra la gamma di protocolli VPN prevalenti, esempi degni di nota includono OpenVPN, L2TP/IPsec, IKEv2/IPsec, PPTP, e SSTP, ciascuno con meriti e limiti distinti in domini come sicurezza, velocità, e compatibilità.

Considera che stai inviando una delicata scultura in vetro a una galleria d'arte in tutto il paese. Per garantire il suo arrivo sicuro, lo imbottiresti meticolosamente con schiuma protettiva, etichettare il pacchetto come “fragile,” e scegli un corriere affidabile. D'altro canto, se stavi inviando una pila di libri robusti a un amico, la necessità di ulteriori precauzioni ed etichette fragili non sarebbe necessaria.

Proprio come il ruolo della schiuma protettiva nelle spedizioni, vari protocolli VPN fungono da robusti scudi o canali semplificati durante la trasmissione dei dati attraverso una VPN. Optando per crittografia e autenticazione minime (simile alla riduzione dell'imbottitura in schiuma) può accelerare il trasferimento dei dati, ma espone anche il traffico online a potenziali rischi.

Di conseguenza, a seconda che situazioni specifiche diano priorità alla velocità o alla sicurezza, l'utilizzo di protocolli distinti che accentuano i diversi aspetti dello scambio di dati emerge come la scelta più necessaria. Mentre approfondiamo questo articolo, esploriamo scenari specifici in cui alcuni protocolli possono eccellere.

Perché i protocolli VPN sono importanti?

I protocolli VPN svolgono un ruolo fondamentale nel garantire l'efficacia, sicurezza, e versatilità delle reti private virtuali. Questi protocolli determinano il modo in cui i dati vengono incapsulati, trasmesso, e decrittografato mentre viaggia tra il dispositivo di un utente e un server VPN remoto. Il loro significato risiede in diversi aspetti chiave che possono essere raggruppati nei seguenti modi:

- Sicurezza. I protocolli VPN utilizzano tecniche di crittografia avanzate per proteggere le trasmissioni di dati, salvaguardare le informazioni sensibili da potenziali minacce informatiche, gli hacker, e accesso non autorizzato. La crittografia forte è fondamentale, soprattutto quando si utilizzano reti pubbliche, poiché impedisce le intercettazioni e l'intercettazione dei dati.

- vita privata. Anonimizzando gli utenti’ Indirizzi IP e instradamento del loro traffico attraverso tunnel crittografati, I protocolli VPN migliorano la privacy online. Questo protegge le attività degli utenti dagli ISP, sorveglianza governativa, e altre entità che potrebbero cercare di monitorare o tenere traccia del comportamento online.

- Integrità dei dati. I protocolli VPN assicurano che i dati rimangano intatti e inalterati durante il transito. Forniscono meccanismi per rilevare eventuali manomissioni o modifiche ai dati trasmessi, migliorare l'integrità e l'affidabilità dei dati.

- Accesso a contenuti riservati. I protocolli VPN consentono agli utenti di bypassare georestrizioni e accedere a contenuti e servizi che potrebbero essere limitati a regioni specifiche. Ciò è particolarmente utile per lo streaming, accesso a siti web, o utilizzando servizi online che non sono disponibili in determinate località.

- Versatilità (Vari casi d'uso). Diversi protocolli VPN offrono diversi compromessi tra la sicurezza, velocità, e compatibilità. Gli utenti possono scegliere i protocolli che meglio si adattano alle loro esigenze specifiche, che si tratti di dare priorità alla velocità per attività come lo streaming o di concentrarsi su una solida sicurezza per transazioni sensibili.

- Adattabilità. Man mano che la tecnologia si evolve e emergono nuove minacce alla sicurezza, I protocolli VPN possono essere aggiornati e adattati per affrontare queste sfide. Ciò garantisce che le VPN rimangano strumenti efficaci per mantenere la sicurezza e la privacy online.

È sicuro affermare che i protocolli VPN sono gli elementi costitutivi che definiscono il modo in cui le VPN operano e mantengono le loro promesse di sicurezza, vita privata, e accessibilità. La scelta del protocollo giusto può personalizzare l'esperienza VPN in base alle esigenze individuali, garantendo al contempo che i dati rimangano riservati e protetti durante il loro viaggio attraverso il panorama digitale.

Tipi di protocolli VPN

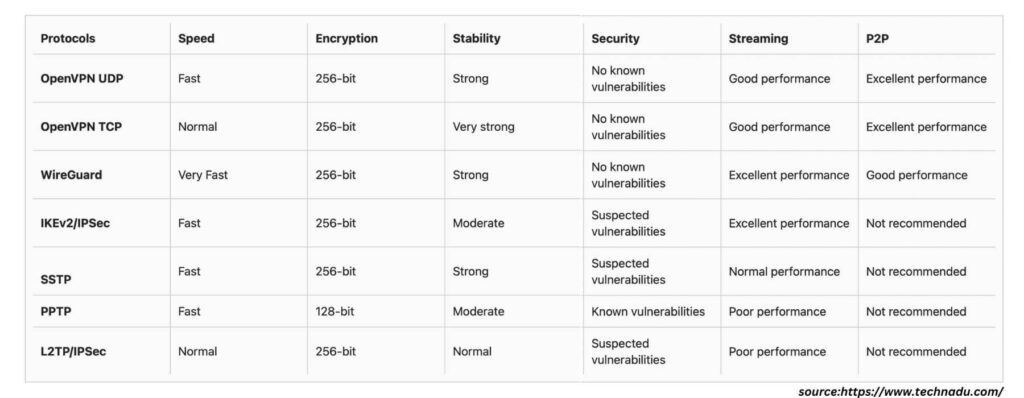

Esiste una vasta gamma di protocolli VPN, ciascuno progettato con attributi specifici per soddisfare varie esigenze e preferenze. Tra i contendenti degni di nota ci sono OpenVPN, rinomato per la sua natura open-source, flessibilità, e robuste funzionalità di sicurezza. L2TP/IPsec, d'altro canto, combina Strato 2 Protocollo di tunneling (L2TP) per la creazione di tunnel con IPsec per la crittografia, presentando una miscela equilibrata di sicurezza e compatibilità.

Il protocollo IKEv2/IPsec enfatizza il cambio di dispositivo senza soluzione di continuità e la ripresa delle connessioni, rendendolo ideale per gli utenti mobili. PPTP, un vecchio protocollo, dà la priorità alla velocità ma offre una sicurezza relativamente più debole, mentre SSTP sfrutta i protocolli SSL/TLS per una connessione sicura, preferito principalmente dagli utenti Windows. Wireguard, un'aggiunta più recente, vanta un codice minimo per prestazioni e sicurezza migliorate. La scelta del protocollo dipende dalle priorità individuali, che si tratti di trovare un equilibrio tra velocità e sicurezza, ottimizzazione per dispositivi specifici, o soddisfare le esigenze di accesso geografico.

Protocolli VPN più comuni

IPSec

Sicurezza del protocollo Internet (IPSec) funge da robusto protocollo di tunneling VPN che migliora la sicurezza dello scambio di dati applicando sia l'autenticazione della sessione che la crittografia dei pacchetti di dati. Questo approccio a doppio strato prevede l'incorporamento di un messaggio crittografato all'interno del pacchetto di dati, che viene quindi nuovamente crittografato. Per rafforzare la sua sicurezza, IPSec collabora spesso con altri protocolli ed è preferito per le configurazioni VPN da sito a sito grazie alla sua forte compatibilità.

IKEv2

Versione Internet Key Exchange 2 (IKEv2) funziona come un protocollo di tunneling radicato nei principi IPsec, forgiare un condotto robusto e sicuro per la comunicazione VPN tra i dispositivi. Delinea il framework per la negoziazione e l'autenticazione delle associazioni di sicurezza IPsec (SA), alla base della creazione di una rete privata virtuale protetta. Questa fusione è comunemente indicata come IKEv2/IPsec, incapsulando sia la competenza di IKEv2 come protocollo di gestione delle chiavi sia le capacità di tunneling di IPsec per il trasporto dei dati.

PPTP

PPTP, acronimo di Point-to-Point Tunneling Protocol, ha superato la prova del tempo come uno dei più vecchi protocolli VPN ancora in uso attivo. Fin dal suo inizio nell'era di Windows 95, PPTP è stato parte integrante di tutte le versioni di Windows. Funzionante su porta TCP 1723, è stato inizialmente sviluppato da Microsoft per incapsulare il protocollo Point-to-Point (PPP).

SSTP

Protocollo di tunneling socket sicuro (SSTP) è emerso come un attore di spicco nel regno della rete privata virtuale (VPN) connessioni. Originario di Microsoft, SSTP è notevolmente più radicato negli ecosistemi Windows che negli ambienti Linux. Microsoft ha concepito questa tecnologia come un aggiornamento rispetto alle opzioni PPTP o L2TP/IPSec relativamente meno sicure disponibili sui sistemi Windows. SSTP è diventata naturalmente una preferenza nativa per le connessioni VPN in Windows, con la sua adozione subordinata alla strategia del fornitore di servizi VPN e ai suoi intrinseci vantaggi amministrativi e per l'utente.

L2TP

Strato 2 Protocollo di tunneling (L2TP) funziona stabilendo un tunnel sicuro tra due punti di connessione L2TP. Una volta stabilito questo tunnel, un ulteriore protocollo di tunneling, tipicamente IPSec, viene utilizzato per crittografare i dati trasmessi. L'intricata architettura di L2TP garantisce un elevato livello di sicurezza dei dati. È una scelta prevalente per le configurazioni da sito a sito, in particolare quando una maggiore sicurezza è di fondamentale importanza.

SSL / TLS

Livello socket sicuro (SSL) e sicurezza del livello di trasporto (TLS) sono standard che crittografano le pagine Web HTTPS, limitare l'accesso degli utenti ad applicazioni specifiche piuttosto che all'intera rete. Connessioni SSL/TLS, integrato nella maggior parte dei browser web, eliminare la necessità di software aggiuntivo, rendendoli ideali per le VPN ad accesso remoto.

ApriVPN

ApriVPN, un'estensione open source del framework SSL/TLS, aumenta il suo tunnel crittografato con algoritmi crittografici aggiuntivi per una maggiore sicurezza. Anche se stimato per la sua forte sicurezza ed efficienza, la compatibilità e la configurazione possono essere incoerenti, in particolare per le reti VPN da router a router. OpenVPN offre User Datagram Protocol (UDP) e protocollo di controllo della trasmissione (TCP) versioni, con UDP che dà priorità alla velocità e TCP che garantisce l'integrità dei dati. Popolare per l'accesso remoto e le applicazioni VPN da sito a sito, OpenVPN rimane una scelta a tutto tondo.

SSH

Shell sicura (SSH) genera connessioni crittografate e consente il port forwarding a macchine remote tramite un canale sicuro. Mentre fornisce flessibilità, I canali SSH richiedono un monitoraggio vigile per evitare di creare un potenziale punto di ingresso per le violazioni, rendendolo più adatto per scenari di accesso remoto.

Wireguard

Wireguard, una recente aggiunta, offre un protocollo di tunneling meno complesso ma più efficiente e sicuro rispetto a IPSec e OpenVPN. Sfruttando il codice semplificato per prestazioni ottimali e errore minimo, Wireguard è sempre più adottato, anche nelle connessioni da sito a sito come NordLynx, un'implementazione WireGuard proprietaria di NordVPN.

Protocolli VPN ibridi

Un protocollo VPN ibrido combina i punti di forza di diversi protocolli per ottimizzare la sicurezza, velocità, e compatibilità. Integrando funzionalità di vari protocolli, un protocollo VPN ibrido mira a fornire una soluzione completa che si adatti a diversi scenari. Questo approccio cerca di fornire un equilibrio tra crittografia robusta, prestazioni affidabili, e la possibilità di aggirare le restrizioni di rete, rendendolo una scelta versatile per gli utenti che cercano un'esperienza VPN completa.

IKEv2/IPSec

Il protocollo ibrido IKEv2/IPSec si riferisce a una combinazione di due protocolli distinti ma complementari: Versione Internet Key Exchange 2 (IKEv2) e la sicurezza del protocollo Internet (IPSec). IKEv2 è responsabile della gestione della creazione e del mantenimento di connessioni VPN sicure, mentre IPSec gestisce la crittografia e l'autenticazione dei dati trasmessi sulla rete. Questo protocollo ibrido offre una potente combinazione per la creazione rapida di una connessione, forte sicurezza attraverso la crittografia, e adattabilità alle varie condizioni della rete, rendendolo una soluzione efficace per garantire la privacy e la protezione dei dati nelle comunicazioni online.

L2TP/IPSec

Il protocollo ibrido L2TP/IPSec è facilmente disponibile nella maggior parte dei sistemi operativi mobili e desktop, semplificandone l’attuazione. Questo protocollo offre una maggiore sicurezza incorporando una funzionalità di doppio incapsulamento, fornendo doppi livelli di protezione per i tuoi dati. Nonostante il suo utilizzo diffuso, il protocollo è limitato all'utilizzo della porta UDP 500 per i collegamenti, che richiedono configurazioni supplementari per aggirare i firewall.

però, uno svantaggio del protocollo ibrido L2TP/IPSec è la sua velocità relativamente più lenta. Ciò è attribuito al processo di conversione del traffico in formato L2TP prima che avvenga la crittografia. La natura a doppio incapsulamento del protocollo richiede maggiori risorse per la trasmissione dei pacchetti di dati attraverso i tunnel, con conseguente riduzione della velocità di trasferimento rispetto ad altre opzioni.

Protocolli VPN proprietari

Un protocollo VPN proprietario si riferisce a un protocollo di comunicazione unico ed esclusivo sviluppato e di proprietà di una particolare azienda o organizzazione. A differenza dei protocolli open source che sono apertamente disponibili e possono essere rivisti e modificati dalla comunità più ampia, i protocolli proprietari sono generalmente tenuti sotto il controllo dei loro creatori.

Questi protocolli sono spesso progettati con funzionalità specifiche, ottimizzazioni, o meccanismi di sicurezza adattati agli obiettivi o ai prodotti dell'azienda. Mentre i protocolli proprietari possono offrire alcuni vantaggi o innovazioni, presentano anche potenziali svantaggi. Gli utenti possono avere una visibilità limitata sul funzionamento del protocollo o sul livello di sicurezza che fornisce, poiché i meccanismi interni potrebbero non essere divulgati al pubblico. La compatibilità con software o dispositivi di terze parti potrebbe essere più limitata rispetto alle alternative open source ampiamente adottate.

Ecco alcuni esempi di protocolli proprietari.

NordLynx

Sviluppato da NordVPN, NordLynx è un protocollo proprietario basato su WireGuard. Mira a fornire un equilibrio tra velocità e sicurezza, sfruttando l'efficienza di WireGuard aggiungendo miglioramenti proprietari da NordVPN.

Camaleonte

Creato da VyprVPN, Chameleon è un protocollo proprietario progettato per aggirare il blocco e la limitazione delle VPN. Utilizza la crittografia OpenVPN a 256 bit con offuscamento aggiuntivo per rendere il traffico VPN meno rilevabile e più resistente alle interferenze.

Catapulta Idra

Questo protocollo è sviluppato da AnchorFree, la società dietro Hotspot Shield VPN. Catapult Hydra è progettato per fornire connessioni veloci e sicure ottimizzando il trasporto dei dati e riducendo la latenza.

Protocolli VPN obsoleti

Nonostante sia ancora in uso, questi protocolli possono essere considerati arcaici.

IPSec

Progettato con l'obiettivo di stabilire un punto di riferimento sicuro per la sicurezza online, IPsec ha aperto la strada all'ideazione di connessioni Internet potenziate. Sebbene non così diffuso tra i protocolli di sicurezza Internet contemporanei, IPsec mantiene una funzione cruciale nella salvaguardia delle comunicazioni digitali su Internet. In tal senso, nonostante sia ancora in uso in alcuni casi specifici, IPSec è in qualche modo obsoleto.

PPTP

Protocollo di tunneling punto-punto (PPTP), mentre un protocollo di tunneling che crea un tunnel cifrato, è diventato meno favorito a causa della sua suscettibilità agli attacchi di forza bruta. Il cifrario, sviluppata negli anni '90, si è dimostrato vulnerabile alla moderna potenza di calcolo. Di conseguenza, è usato raramente, con protocolli di tunneling più sicuri con crittografia avanzata come alternative preferite.

Protocolli VPN e algoritmi di crittografia

Gli algoritmi di crittografia svolgono un ruolo fondamentale nel garantire la sicurezza e la riservatezza dei dati trasmessi attraverso i protocolli VPN. Vari protocolli VPN utilizzano diversi algoritmi di crittografia per raggiungere questi obiettivi. Ecco alcuni algoritmi di crittografia comuni utilizzati nei protocolli VPN.

AES (Standard di crittografia avanzato)

AES è ampiamente considerato come uno degli algoritmi di crittografia più sicuri ed efficienti. È disponibile in diverse lunghezze chiave, come AES-128, AES-192, e AES-256, con i numeri più alti che indicano una crittografia più forte. AES è comunemente usato in protocolli come OpenVPN, IPSec, e IKEv2.

3DES (Triplo standard di crittografia dei dati)

Anche se considerato un po' obsoleto, 3DES è ancora utilizzato in alcune implementazioni VPN meno recenti. Applica l'algoritmo DES tre volte in sequenza per migliorare la sicurezza.

RSAA (Rivest-Shamir-Adleman)

RSA è un algoritmo di crittografia asimmetrico utilizzato per lo scambio di chiavi e le firme digitali. Viene spesso utilizzato in combinazione con altri algoritmi di crittografia per proteggere lo scambio di chiavi iniziale nei protocolli VPN.

Diffie Hellman (DH)

Diffie-Hellman è un algoritmo di scambio di chiavi utilizzato per negoziare in modo sicuro chiavi segrete tra due parti. È spesso combinato con altri algoritmi di crittografia come AES o 3DES.

ECC (Crittografia a curva ellittica)

ECC sta guadagnando popolarità grazie alla sua forte sicurezza ed efficienza. Offre una sicurezza equivalente agli algoritmi di crittografia tradizionali come RSA con lunghezze di chiave più brevi, rendendolo adatto a dispositivi con risorse limitate.

Camelia

Camellia è un algoritmo di crittografia simmetrico che viene spesso utilizzato insieme ad AES nei protocolli VPN. È molto apprezzato per la sua sicurezza e velocità.

ChaCha20

ChaCha20 è un algoritmo di crittografia simmetrica relativamente nuovo noto per la sua velocità e resistenza ad alcuni tipi di attacchi. Viene spesso utilizzato insieme a Poly1305 per l'autenticazione dei messaggi.

Poli1305

Sebbene non sia un algoritmo di crittografia di per sé, Poly1305 viene utilizzato per l'autenticazione dei messaggi in combinazione con algoritmi di crittografia come ChaCha20.

Pesce palla

Anche se meno comune al giorno d'oggi, Blowfish era uno dei primi algoritmi di crittografia utilizzati nei protocolli VPN. È stato sostituito da opzioni più sicure come AES.

La scelta dell'algoritmo di crittografia dipende da un equilibrio tra sicurezza, prestazione, e compatibilità. I moderni protocolli VPN spesso supportano più algoritmi di crittografia, consentendo agli utenti di selezionare quello che meglio si allinea alle loro esigenze e priorità.

Differenza tra crittografia VPN e protocolli VPN

Si tratta di due componenti distinti ma correlati che lavorano insieme per fornire comunicazioni sicure e private su una rete privata virtuale.

La crittografia VPN si riferisce al processo di trasformazione dei dati in testo semplice in un formato sicuro e illeggibile (testo cifrato) durante la trasmissione. La crittografia garantisce che anche se intercettato da parti non autorizzate, i dati rimangono incomprensibili senza la chiave di decrittazione appropriata. La crittografia avanzata è essenziale per mantenere la riservatezza e l'integrità delle informazioni scambiate tra il dispositivo di un utente e il server VPN. Algoritmi di crittografia, come AES (Standard di crittografia avanzato), RSAA (Rivest-Shamir-Adleman), ed ECC (Crittografia a curva ellittica), vengono utilizzati per eseguire questa crittografia. La scelta dell'algoritmo di crittografia e della lunghezza della chiave influisce sul livello di sicurezza.

Un protocollo VPN, d'altro canto, definisce le regole, procedure, e gli standard che regolano il modo in cui i dati vengono incapsulati, trasmesso, e decifrato all'interno della VPN. I protocolli VPN determinano come viene stabilito e mantenuto il tunnel sicuro tra il dispositivo dell'utente e il server VPN. Specificano inoltre i metodi di autenticazione, scambio di chiavi, e incapsulamento dei dati. Diversi protocolli VPN hanno diversi livelli di sicurezza, velocità, e compatibilità, rendendoli adatti a diversi casi d'uso.

La crittografia VPN si concentra sul processo di rendere i dati indecifrabili a parti non autorizzate durante la trasmissione, mentre un protocollo VPN delinea l'insieme di regole e procedure per stabilire e gestire canali di comunicazione sicuri tra dispositivi. Entrambi i componenti sono parte integrante della sicurezza e della funzionalità complessive di una VPN, lavorare insieme per garantire che i dati rimangano riservati, sicuro, e protetto mentre viaggia attraverso reti potenzialmente non sicure.

Come scegliere un protocollo VPN: Casi d'uso

Selezione del protocollo VPN corretto in 2023 è una decisione fondamentale che ha un impatto significativo sulla tua esperienza online. Ogni protocollo VPN viene fornito con il proprio set di attributi, punti di forza, e compromessi, rendendo essenziale allineare la tua scelta con le tue priorità specifiche. Per coloro che enfatizzano la sicurezza di alto livello, protocolli come OpenVPN o IKEv2/IPsec offrono robusti meccanismi di crittografia e autenticazione. Se la velocità è fondamentale, protocolli come WireGuard o PPTP potrebbero essere più adatti grazie alla loro trasmissione dati ottimizzata.

Anche la compatibilità è fondamentale, e dovresti tenere in considerazione che il tuo protocollo scelto è supportato dai tuoi dispositivi e sistemi operativi. In poche parole, tieni presente il caso d'uso previsto, se si tratta di accesso remoto, aggirando le restrizioni geografiche, o salvaguardare transazioni sensibili. Valutando fattori come la sicurezza, velocità, Compatibilità, e casi d'uso, puoi prendere una decisione informata e selezionare un protocollo VPN che si allinei perfettamente con i tuoi requisiti e le tue preferenze di protezione online.

Velocità

WireGuard si distingue come campione di velocità tra i protocolli VPN, grazie al suo codice semplificato e alle rapide tecniche di crittografia. Mentre IKEv2/IPsec vanta una velocità encomiabile, lo fa compromettendo la sicurezza, rendendolo una scelta sconsigliabile se confrontato con WireGuard.

La supremazia di WireGuard nella velocità trova le sue radici nel suo uso esclusivo di UDP, eludere le convalide TCP di OpenVPN. inoltre, la sua base di codice eccezionalmente efficiente vanta un mero 4,000 Linee, semplificare e velocizzare i controlli di sicurezza.

Sicurezza

Classificato come l'apice di Sicurezza VPN, OpenVPN deve il suo status a una vasta comunità di sviluppatori che sottopongono costantemente il suo codice a valutazioni di vulnerabilità. Rafforzato da una robusta crittografia AES a 256 bit di livello militare, OpenVPN mantiene il vantaggio su WireGuard, che impiega il più recente standard di crittografia ChaCha20.

La formidabile sicurezza di OpenVPN è attribuita al suo protocollo di sicurezza distintivo, formando connessioni punto-punto e consentendo scambi di chiavi supportati da SSL/TLS. La sua resilienza è ulteriormente dimostrata dalla sua adattabilità, poiché attraversa sia TCP che UDP, contrastare i tentativi di blocco. Tieni a mente, anche se, che a causa della sua natura intricata, la configurazione manuale di OpenVPN richiede un certo acume tecnico.

Stabilità

IKEv2/IPsec si distingue per la sua eccezionale stabilità, facilitando transizioni di rete senza soluzione di continuità prive di perdite di connessione o compromissioni della privacy. però, questa comodità va a discapito della sicurezza, in quanto vi sono preoccupazioni per potenziali vulnerabilità incorporate nel suo codice.

Il fascino di IKEv2/IPsec risiede nella sua ampia compatibilità, estendendo il suo supporto a una vasta gamma di dispositivi e piattaforme, router di copertura, Linux, iOS, Mac OS, androide, e Windows. Notevolmente, questo protocollo raggiunge prestazioni senza precedenti sui sistemi macOS. Questo livello di stabilità ha portato diversi provider VPN ad adottare IKEv2/IPsec come protocollo predefinito all'interno delle loro applicazioni.

Gioco

Quando si tratta di gioco, WireGuard emerge come il campione indiscusso dei protocolli VPN, grazie alle sue capacità di velocità. però, la sua efficacia nell'eludere i firewall è alquanto limitata. Se incontri interruzioni di connessione persistenti, esplorare SSTP potrebbe essere utile, soprattutto se le rigorose considerazioni sulla privacy e sulla sicurezza non sono fondamentali.

Il vantaggio straordinario di WireGuard nei giochi risiede nel suo potenziale di ridurre significativamente la latenza. La sua architettura è progettata per ottimizzare i percorsi dei pacchetti, mitigando così la perdita di pacchetti e affrontando efficacemente i fastidiosi problemi relativi al ping.

Contenuti con restrizioni geografiche / Streaming

Quando si tratta di streaming, OpenVPN è considerato il protocollo VPN ottimale, eccellendo nell'eludere facilmente le restrizioni geografiche e i firewall. Piattaforme di streaming come HBO Max, Netflix, e Hulu installano spesso barriere contro l'accesso VPN, che richiedono un protocollo come OpenVPN, in grado di eludere costantemente i meccanismi di rilevamento VPN.

OpenVPN vanta ulteriori vantaggi, compresi i suoi server flosci e il minimo degrado delle velocità di connessione. Con una connessione Internet che registra un minimo di 4 Mbps, OpenVPN garantisce un'esperienza senza interruzioni durante lo streaming di video Full HD, aggirare efficacemente i problemi di buffering.

Torrent

Per torrent, OpenVPN prende il comando come miglior protocollo VPN, principalmente grazie alle sue solide caratteristiche di sicurezza. Nel regno dei download torrent, la salvaguardia della privacy e la tutela della propria identità regnano sovrane, con la velocità che assume un ruolo secondario.

WireGuard può anche essere considerata un'opzione praticabile. però, utilizza la più recente crittografia ChaCha20, una scelta che non è stata sottoposta a test approfonditi come la crittografia AES a 256 bit di OpenVPN. Mentre WireGuard generalmente guadagna fiducia in termini di sicurezza, alcuni utenti attenti alla privacy disposti a evitare di incontrare potenziali situazioni di violazione del copyright, potrebbe trovare sconcertante questo aspetto della crittografia.

Mobile

IKEv2 è spesso preferito per dispositivi mobili grazie alla sua capacità di riconnettersi rapidamente dopo modifiche alla rete o sospensione del dispositivo. È efficiente per mantenere una connessione stabile, rendendolo ideale per gli utenti in movimento. È disponibile anche sulla maggior parte delle piattaforme mobili.

Wireguard, d'altro canto, è noto per la sua velocità ed efficienza, che può essere vantaggioso per i dispositivi mobili con hardware potenzialmente meno potente o condizioni di rete variabili. È progettato per essere leggero e sta guadagnando popolarità per le applicazioni VPN mobili.

OpenVPN è un protocollo versatile e ampiamente supportato che può essere una scelta solida per i dispositivi mobili. È noto per le sue potenti funzionalità di sicurezza ed è disponibile su varie piattaforme.

infine, L2TP/IPsec è un'opzione sicura integrata in molti dispositivi mobili. Anche se potrebbe non offrire lo stesso livello di velocità di altri protocolli, può essere una buona scelta se la sicurezza è una priorità assoluta.

Conclusione

Se dare la priorità alla crittografia blindata, velocità fulminee, o accesso diretto a contenuti con restrizioni geografiche, ogni protocollo offre una miscela distinta di punti di forza. Ancora, uniti nella loro ricerca di una comunicazione sicura, questi protocolli ci consentono di attraversare il panorama virtuale con sicurezza, garantendo che i nostri dati rimangano protetti, e le nostre identità protette.

risorse

- Tipi di VPN & Protocolli (https://nordlayer.com/)

- Spiegazione dei protocolli VPN (https://www.cybernews.com/)

- I migliori protocolli VPN (https://nordvpn.com/blog/)

- Spiegazione dei protocolli VPN & Rispetto (https://www.technadu.com/)