Nesta página: [ocultar]

No cenário digital interconectado de hoje, Onde privacidade online e segurança são preocupações primordiais, Rede Privada Virtual (VPN) protocolos emergem como os guardas de nossas experiências online.

Esses complexos conjuntos de regras e técnicas de criptografia formam a espinha dorsal dos serviços VPN, determinando o nível de proteção, Rapidez, e funcionalidade que os usuários online podem esperar. Como a demanda por conexões de internet seguras continua a aumentar, compreender as nuances de vários protocolos VPN torna-se essencial para quem procura navegar no mundo digital com confiança e tranquilidade. Também é digno de nota, aquele de acordo com as estatísticas, por aí 35% dos usuários globais da Internet adotaram serviços VPN. Este número reflete um aumento notável de períodos anteriores.

Neste guia completo, mergulhamos no mundo dos protocolos VPN, em última análise, orientando você a tomar decisões informadas para fortalecer sua presença online. assim, vamos começar, pergunta por pergunta, até que sua sede de conhecimento seja satisfeita!

O que é um protocolo VPN?

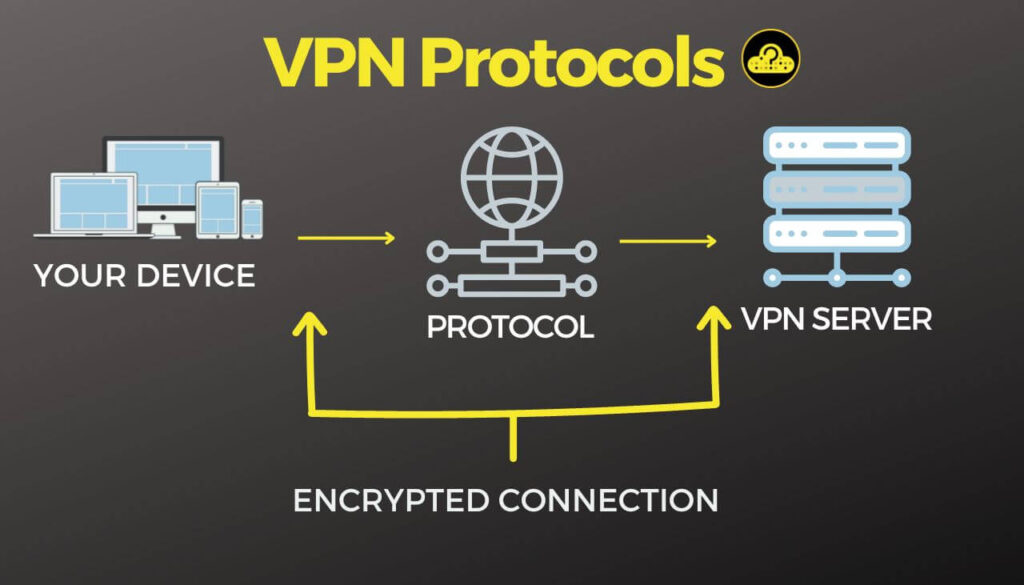

UMA protocolo VPN refere-se a um conjunto padronizado de regras, procedimentos, e algoritmos criptográficos que governam a forma como os pacotes de dados são encapsulados, transmitido, e descriptografados durante a jornada entre o dispositivo de um usuário e um servidor VPN remoto. Esses protocolos são essenciais para o funcionamento das Redes Privadas Virtuais e desempenham um papel crucial no estabelecimento de uma rede segura., criptografado, e canal de comunicação privado em redes públicas como a internet.

O objetivo principal dos protocolos VPN é a implementação de diversos criptografia métodos destinados a salvaguardar a confidencialidade dos dados, integridade, e autenticidade, impedindo assim o acesso não autorizado e potenciais ameaças cibernéticas. Entre a variedade de protocolos VPN predominantes, exemplos notáveis incluem OpenVPN, L2TP/IPsec, IKEv2/IPsec, PPTP, e SSTP, cada um exercendo méritos e limitações distintos em domínios como segurança, Rapidez, e compatibilidade.

Considere que você está despachando uma delicada escultura de vidro para uma galeria de arte em todo o país. Para garantir sua chegada segura, você o amorteceria meticulosamente em espuma protetora, rotule o pacote como “frágil,” e escolha uma transportadora respeitável. Por outro lado, se você estivesse enviando uma pilha de livros resistentes para um amigo, a necessidade de precauções extras e rótulos frágeis seriam desnecessários.

Muito parecido com o papel da espuma protetora no transporte, vários protocolos VPN atuam como escudos robustos ou canais simplificados ao transmitir dados através de uma VPN. Optando por criptografia e autenticação mínimas (semelhante à redução do preenchimento de espuma) pode agilizar a transferência de dados, mas também expõe o tráfego online a riscos potenciais.

Consequentemente, dependendo se situações específicas priorizam velocidade ou segurança, a utilização de protocolos distintos que acentuam diferentes facetas da troca de dados surge como a escolha mais necessária. À medida que nos aprofundamos neste artigo, exploramos cenários específicos onde certos protocolos podem se destacar.

Por que os protocolos VPN são importantes?

Os protocolos VPN desempenham um papel fundamental para garantir a eficácia, segurança, e versatilidade das Redes Privadas Virtuais. Esses protocolos determinam como os dados são encapsulados, transmitido, e descriptografado enquanto viaja entre o dispositivo de um usuário e um servidor VPN remoto. Seu significado reside em vários aspectos-chave que podem ser agrupados das seguintes maneiras:

- Segurança. Os protocolos VPN empregam técnicas avançadas de criptografia para proteger as transmissões de dados, protegendo informações confidenciais de possíveis ameaças cibernéticas, hackers, e acesso não autorizado. Criptografia forte é crucial, especialmente ao usar redes públicas, pois evita espionagem e interceptação de dados.

- Privacidade. Ao anonimizar os usuários’ Endereços IP e roteamento de seu tráfego através de túneis criptografados, Os protocolos VPN aumentam a privacidade online. Isso protege as atividades do usuário dos ISPs, vigilância do governo, e outras entidades que possam procurar monitorar ou rastrear o comportamento online.

- Integridade de dados. Os protocolos VPN garantem que os dados permaneçam intactos e inalterados durante o trânsito. Eles fornecem mecanismos para detectar qualquer adulteração ou modificação nos dados transmitidos, melhorando a integridade e a confiabilidade dos dados.

- Acesso a Conteúdo Restrito. Os protocolos VPN permitem que os usuários ignorem restrições geográficas e acessar conteúdo e serviços que podem estar limitados a regiões específicas. Isso é particularmente útil para streaming, acessando sites, ou usando serviços online que não estão disponíveis em determinados locais.

- Versatilidade (Vários Casos de Uso). Diferentes protocolos VPN oferecem diferentes compensações entre segurança, Rapidez, e compatibilidade. Os usuários podem escolher os protocolos que melhor atendem às suas necessidades específicas, seja priorizando a velocidade para atividades como streaming ou focando em segurança robusta para transações confidenciais.

- Adaptabilidade. À medida que a tecnologia evolui e surgem novas ameaças à segurança, Os protocolos VPN podem ser atualizados e adaptados para enfrentar esses desafios. Isso garante que as VPNs continuem sendo ferramentas eficazes para manter a segurança e a privacidade online.

É seguro dizer que os protocolos VPN são os blocos de construção que definem como as VPNs operam e cumprem suas promessas de segurança, privacidade, e acessibilidade. A escolha do protocolo certo pode adaptar a experiência VPN aos requisitos individuais, garantindo que os dados permaneçam confidenciais e protegidos durante toda a sua jornada no cenário digital.

Tipos de protocolos VPN

Há uma variedade diversificada de protocolos VPN, cada um projetado com atributos específicos para atender a várias necessidades e preferências. Entre os concorrentes notáveis estão o OpenVPN, conhecido por sua natureza de código aberto, flexibilidade, e recursos de segurança robustos. L2TP/IPsec, por outro lado, combina Camada 2 Protocolo de Tunelamento (L2TP) para criação de túnel com IPsec para criptografia, apresentando uma mistura equilibrada de segurança e compatibilidade.

O protocolo IKEv2/IPsec enfatiza a troca contínua de dispositivos e a retomada de conexões, tornando-o ideal para usuários móveis. PPTP, um protocolo mais antigo, prioriza a velocidade, mas oferece segurança comparativamente mais fraca, enquanto o SSTP aproveita os protocolos SSL/TLS para uma conexão segura, preferido principalmente por usuários do Windows. WireGuardName, uma adição mais recente, possui código mínimo para desempenho e segurança aprimorados. A escolha do protocolo depende das prioridades individuais, seja encontrando um equilíbrio entre velocidade e segurança, otimizando para dispositivos específicos, ou acomodar as necessidades de acesso geográfico.

Protocolos VPN mais comuns

IPSec

Protocolo de segurança da Internet (IPSec) serve como um protocolo de tunelamento VPN robusto que melhora a segurança da troca de dados, reforçando a autenticação de sessão e a criptografia de pacotes de dados. Essa abordagem de camada dupla envolve a incorporação de uma mensagem criptografada no pacote de dados, que é criptografado novamente. Para reforçar a sua segurança, O IPSec geralmente colabora com outros protocolos e é o preferido para configurações de VPN site a site devido à sua forte compatibilidade.

IKEv2

Versão do Internet Key Exchange 2 (IKEv2) opera como um protocolo de tunelamento enraizado nos princípios IPsec, criando um conduíte robusto e seguro para comunicação VPN entre dispositivos. Ele delineia a estrutura para negociar e autenticar associações de segurança IPsec (SAs), sustentando o estabelecimento de uma rede privada virtual protegida. Esse amálgama é comumente denotado como IKEv2/IPsec, encapsulando a proficiência do IKEv2 como um protocolo de gerenciamento de chaves e os recursos de encapsulamento do IPsec para transporte de dados.

PPTP

PPTP, um acrônimo para Point-to-Point Tunneling Protocol, resistiu ao teste do tempo como um dos protocolos VPN mais antigos ainda em uso ativo. Desde a sua criação na era do Windows 95, O PPTP tem sido parte integrante de todas as versões do Windows. Operando na porta TCP 1723, foi inicialmente desenvolvido pela Microsoft para encapsular o protocolo ponto a ponto (PPP).

SSTP

Protocolo Secure Socket Tunneling (SSTP) emergiu como um jogador proeminente no reino da Rede Privada Virtual (VPN) conexões. Originário da Microsoft, SSTP é notavelmente mais arraigado em ecossistemas Windows do que em ambientes Linux. A Microsoft concebeu essa tecnologia como uma atualização das opções comparativamente menos seguras PPTP ou L2TP/IPSec disponíveis em sistemas Windows. O SSTP tornou-se naturalmente uma preferência nativa para conexões VPN no Windows, com sua adoção condicionada à estratégia do provedor de serviços VPN e suas vantagens inerentes de usuário e administrativas.

L2TP

Camada 2 Protocolo de Tunelamento (L2TP) funciona estabelecendo um túnel seguro entre dois pontos de conexão L2TP. Uma vez que este túnel é estabelecido, um protocolo de tunelamento adicional, normalmente IPSec, é empregado para criptografar os dados transmitidos. A intrincada arquitetura do L2TP garante um alto nível de segurança de dados. É uma escolha predominante para configurações site a site, particularmente quando a segurança elevada é de suma importância.

SSL / TLS

Secure Socket Layer (SSL) e Segurança da Camada de Transporte (TLS) são padrões que criptografam páginas da web HTTPS, limitando o acesso do usuário a aplicativos específicos em vez de toda a rede. Conexões SSL/TLS, integrado na maioria dos navegadores da web, eliminar a necessidade de software adicional, tornando-os ideais para VPNs de acesso remoto.

OpenVPN

OpenVPN, uma extensão de código aberto da estrutura SSL/TLS, aumenta seu túnel criptografado com algoritmos criptográficos adicionais para maior segurança. Embora estimado por sua forte segurança e eficiência, compatibilidade e configuração podem ser inconsistentes, especialmente para redes VPN roteador a roteador. OpenVPN oferece protocolo de datagrama de usuário (UDP) e Protocolo de Controle de Transmissão (TCP) versões, com UDP priorizando a velocidade e TCP garantindo a integridade dos dados. Popular para acesso remoto e aplicativos VPN Site-to-site, OpenVPN continua sendo uma escolha completa.

SSH

Capsula segura (SSH) gera conexões criptografadas e permite o encaminhamento de portas para máquinas remotas por meio de um canal seguro. Embora forneça flexibilidade, Os canais SSH exigem monitoramento vigilante para evitar a criação de um possível ponto de entrada para violações, tornando-o mais adequado para cenários de acesso remoto.

Wireguard

Wireguard, uma adição recente, oferece um protocolo de tunelamento menos intrincado, mas mais eficiente e seguro do que o IPSec e o OpenVPN. Aproveitando o código simplificado para desempenho ideal e erro mínimo, Wireguard é cada vez mais adotado, inclusive em conexões Site-to-site, como NordLynx, uma implementação WireGuard proprietária da NordVPN.

Protocolos VPN Híbridos

Um protocolo VPN híbrido combina os pontos fortes de diferentes protocolos para otimizar a segurança, Rapidez, e compatibilidade. Integrando recursos de vários protocolos, um protocolo VPN híbrido visa fornecer uma solução completa que se adapta a diferentes cenários. Esta abordagem procura fornecer um equilíbrio entre criptografia robusta, desempenho confiável, e a capacidade de contornar restrições de rede, tornando-o uma escolha versátil para usuários que buscam uma experiência VPN abrangente.

IKEv2/IPSec

O protocolo híbrido IKEv2/IPSec refere-se a uma combinação de dois protocolos distintos, mas complementares: Versão do Internet Key Exchange 2 (IKEv2) e segurança do protocolo da Internet (IPSec). IKEv2 é responsável por gerenciar o estabelecimento e manutenção de conexões VPN seguras, enquanto o IPSec cuida da criptografia e autenticação dos dados transmitidos pela rede. Este protocolo híbrido oferece uma combinação potente de estabelecimento rápido de conexão, forte segurança através de criptografia, e adaptabilidade a diversas condições de rede, tornando-o uma solução eficaz para garantir a privacidade e a proteção de dados nas comunicações online.

L2TP/IPSec

O protocolo híbrido L2TP/IPSec está prontamente disponível na maioria dos sistemas operacionais móveis e de desktop, simplificando sua implementação. Este protocolo oferece maior segurança ao incorporar um recurso de encapsulamento duplo, fornecendo camadas duplas de proteção para seus dados. Apesar de seu uso generalizado, o protocolo é limitado à utilização da porta UDP 500 para conexões, necessitando de configurações suplementares para contornar firewalls.

Contudo, uma desvantagem do protocolo híbrido L2TP/IPSec são suas velocidades relativamente mais lentas. Isso é atribuído ao processo de conversão do tráfego no formato L2TP antes que a criptografia ocorra. A natureza de duplo encapsulamento do protocolo exige maiores recursos para transmissão de pacotes de dados através de túneis, resultando em uma redução nas velocidades de transferência em comparação com outras opções.

Protocolos VPN proprietários

Um protocolo VPN proprietário refere-se a um protocolo de comunicação único e exclusivo desenvolvido e de propriedade de uma determinada empresa ou organização. Ao contrário dos protocolos de código aberto que estão disponíveis abertamente e podem ser revisados e modificados pela comunidade em geral, protocolos proprietários são normalmente mantidos sob o controle de seus criadores.

Esses protocolos geralmente são projetados com recursos específicos, otimizações, ou mecanismos de segurança adequados aos objetivos ou produtos da empresa. Embora os protocolos proprietários possam oferecer certas vantagens ou inovações, eles também vêm com possíveis desvantagens. Os usuários podem ter visibilidade limitada sobre como o protocolo funciona ou o nível de segurança que ele fornece, como o funcionamento interno pode não ser divulgado ao público. A compatibilidade com software ou dispositivos de terceiros pode ser mais restrita em comparação com alternativas de código aberto amplamente adotadas.

Aqui estão alguns exemplos de protocolos proprietários.

NordLynx

Desenvolvido por NordVPN, NordLynx é um protocolo proprietário baseado em WireGuard. Destina-se a fornecer um equilíbrio entre velocidade e segurança, aproveitando a eficiência do WireGuard e adicionando aprimoramentos proprietários da NordVPN.

Camaleão

Criado por VyprVPN, Chameleon é um protocolo proprietário projetado para contornar o bloqueio e limitação de VPN. Ele usa criptografia OpenVPN de 256 bits com ofuscação adicional para tornar o tráfego VPN menos detectável e mais resistente a interferências.

Catapulta Hidra

Este protocolo é desenvolvido pela AnchorFree, a empresa por trás do Hotspot Shield VPN. O Catapult Hydra foi projetado para fornecer conexões rápidas e seguras, otimizando o transporte de dados e reduzindo a latência.

Protocolos VPN Obsoletos

Apesar de ainda estar em uso, esses protocolos podem ser considerados arcaicos.

IPSec

Projetado com o objetivo de estabelecer uma referência segura para segurança online, O IPsec foi pioneiro no início de conexões de internet fortificadas. Embora não seja tão prevalente entre os protocolos de segurança da Internet contemporâneos, O IPsec mantém uma função crucial na proteção das comunicações digitais na Internet. Nesse sentido, apesar de ainda em uso em alguns casos específicos, IPSec é um tanto obsoleto.

PPTP

Protocolo de tunelamento ponto-a-ponto (PPTP), enquanto um protocolo de tunelamento que cria um túnel cifrado, tornou-se menos favorecido devido à sua suscetibilidade a ataques de força bruta. a cifra, desenvolvido nos anos 90, provou ser vulnerável ao poder de computação moderno. Consequentemente, é pouco usado, com protocolos de tunelamento mais seguros com criptografia avançada sendo as alternativas preferidas.

Protocolos VPN e algoritmos de criptografia

Os algoritmos de criptografia desempenham um papel crítico na garantia da segurança e confidencialidade dos dados transmitidos por meio de protocolos VPN. Vários protocolos VPN utilizam diferentes algoritmos de criptografia para atingir esses objetivos. Aqui estão alguns algoritmos de criptografia comuns usados em protocolos VPN.

AES (Padrão de criptografia avançada)

AES é amplamente considerado como um dos algoritmos de criptografia mais seguros e eficientes. Ele vem em diferentes comprimentos de chave, como AES-128, AES-192, e AES-256, com os números mais altos indicando criptografia mais forte. AES é comumente usado em protocolos como OpenVPN, IPsec, e IKEv2.

3DES (Padrão triplo de criptografia de dados)

Embora considerado um pouco desatualizado, 3O DES ainda é usado em algumas implementações de VPN mais antigas. Aplica o algoritmo DES três vezes em sequência para aumentar a segurança.

RSA (Rivest-Shamir-Adleman)

RSA é um algoritmo de criptografia assimétrica usado para troca de chaves e assinaturas digitais. É frequentemente usado em combinação com outros algoritmos de criptografia para proteger a troca inicial de chaves em protocolos VPN.

Diffie-Hellman (DH)

Diffie-Hellman é um algoritmo de troca de chaves usado para negociar com segurança chaves secretas entre duas partes. É freqüentemente combinado com outros algoritmos de criptografia como AES ou 3DES.

ECC (Criptografia de curva elíptica)

O ECC está ganhando popularidade devido à sua forte segurança e eficiência. Oferece segurança equivalente a algoritmos de criptografia tradicionais, como RSA, com comprimentos de chave mais curtos, tornando-o adequado para dispositivos com recursos limitados.

Camélia

Camellia é um algoritmo de criptografia simétrica que é frequentemente usado junto com AES em protocolos VPN. É bem visto por sua segurança e velocidade.

ChaCha20

ChaCha20 é um algoritmo de criptografia simétrica relativamente novo, conhecido por sua velocidade e resistência a alguns tipos de ataques. É frequentemente usado em conjunto com o Poly1305 para autenticação de mensagens.

Poli1305

Embora não seja um algoritmo de criptografia por si só, Poly1305 é usado para autenticação de mensagens em combinação com algoritmos de criptografia como ChaCha20.

baiacu

Embora menos comum hoje em dia, Blowfish foi um dos algoritmos de criptografia anteriores usados em protocolos VPN. Foi sucedido por opções mais seguras como AES.

A escolha do algoritmo de criptografia depende de um equilíbrio entre segurança, desempenho, e compatibilidade. Os protocolos VPN modernos geralmente oferecem suporte a vários algoritmos de criptografia, permitindo que os usuários selecionem aquele que melhor se alinha com suas necessidades e prioridades.

Diferença entre criptografia VPN e protocolos VPN

Esses são dois componentes distintos, mas inter-relacionados, que trabalham juntos para fornecer comunicação segura e privada em uma rede virtual privada..

Criptografia VPN refere-se ao processo de transformação de dados de texto simples em um formato seguro e ilegível (texto cifrado) durante a transmissão. A criptografia garante que, mesmo se interceptado por partes não autorizadas, os dados permanecem ininteligíveis sem a chave de descriptografia apropriada. A criptografia forte é essencial para manter a confidencialidade e a integridade das informações trocadas entre o dispositivo de um usuário e o servidor VPN. Algoritmos de criptografia, como AES (Padrão de criptografia avançada), RSA (Rivest-Shamir-Adleman), e ECC (Criptografia de curva elíptica), são usados para executar esta criptografia. A escolha do algoritmo de criptografia e o comprimento da chave afetam o nível de segurança.

Um protocolo VPN, por outro lado, define as regras, procedimentos, e padrões que governam como os dados são encapsulados, transmitido, e descriptografado dentro da VPN. Os protocolos VPN determinam como o túnel seguro entre o dispositivo do usuário e o servidor VPN é estabelecido e mantido. Eles também especificam os métodos de autenticação, troca de chaves, e encapsulamento de dados. Diferentes protocolos VPN têm níveis variados de segurança, Rapidez, e compatibilidade, tornando-os adequados para diferentes casos de uso.

A criptografia VPN concentra-se no processo de tornar os dados indecifráveis para partes não autorizadas durante a transmissão, enquanto um protocolo VPN descreve o conjunto de regras e procedimentos para estabelecer e gerenciar canais de comunicação seguros entre dispositivos. Ambos os componentes são essenciais para a segurança geral e a funcionalidade de uma VPN, trabalhando juntos para garantir que os dados permaneçam confidenciais, seguro, e protegido enquanto viaja por redes potencialmente inseguras.

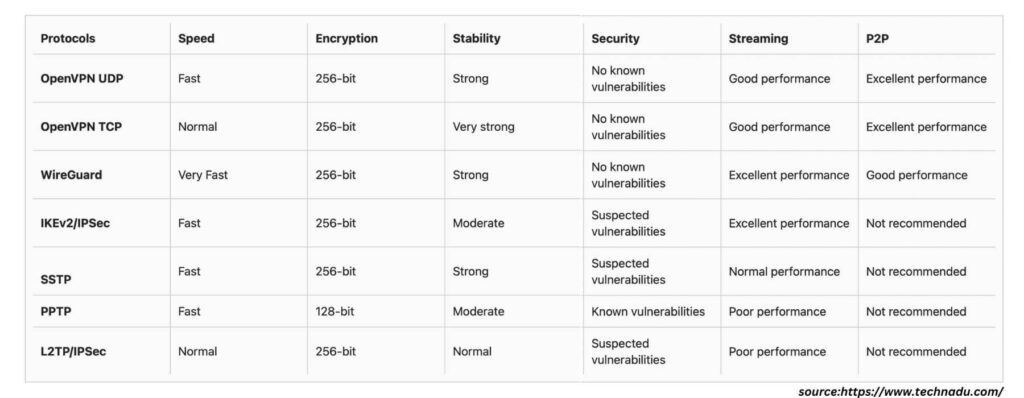

Como escolher um protocolo VPN: Casos de uso

Selecionando o protocolo VPN correto em 2023 é uma decisão fundamental que afeta significativamente sua experiência online. Cada protocolo VPN vem com seu próprio conjunto de atributos, forças, e compensações, tornando essencial alinhar sua escolha com suas prioridades específicas. Para aqueles que enfatizam a segurança de alto nível, protocolos como OpenVPN ou IKEv2/IPsec oferecem criptografia robusta e mecanismos de autenticação. Se a velocidade é primordial, protocolos como WireGuard ou PPTP podem ser mais adequados devido à sua transmissão de dados otimizada.

Compatibilidade também é crucial, e você deve levar em consideração que o protocolo escolhido é compatível com seus dispositivos e sistemas operacionais. Em poucas palavras, tenha em mente o caso de uso pretendido, se é acesso remoto, ignorando restrições geográficas, ou salvaguardar transações sensíveis. Ao avaliar fatores como segurança, Rapidez, compatibilidade, e casos de uso, você pode tomar uma decisão informada e selecionar um protocolo VPN que se alinhe perfeitamente com seus requisitos e preferências de proteção online.

Rapidez

WireGuard ganha sua distinção como o campeão de velocidade entre os protocolos VPN, devido ao seu código simplificado e técnicas de criptografia rápidas. Enquanto o IKEv2/IPsec possui uma velocidade louvável, ele faz isso comprometendo a segurança, tornando-o uma escolha desaconselhável quando confrontado com o WireGuard.

A supremacia do WireGuard em velocidade encontra suas raízes em seu uso exclusivo de UDP, contornar as validações TCP do OpenVPN. Além disso, sua base de código excepcionalmente eficiente possui um mero 4,000 linhas, simplificando e agilizando as auditorias de segurança.

Segurança

Classificado como o ápice da segurança VPN, O OpenVPN deve seu status a uma extensa comunidade de desenvolvedores que constantemente submetem seu código a avaliações de vulnerabilidade. Fortalecido pela robusta criptografia AES de 256 bits de nível militar, OpenVPN mantém a vantagem sobre WireGuard, que emprega o padrão de criptografia ChaCha20 mais recente.

A formidável segurança do OpenVPN é atribuída ao seu protocolo de segurança distinto, formando conexões ponto a ponto e permitindo trocas de chaves suportadas por SSL/TLS. Sua resiliência é ainda demonstrada por sua adaptabilidade, uma vez que atravessa TCP e UDP, frustrar tentativas de bloqueio. Tenha em mente, Apesar, que devido à sua natureza intrincada, configurar o OpenVPN manualmente requer um grau de perspicácia técnica.

Estabilidade

IKEv2/IPsec se destaca por sua excepcional estabilidade, facilitando transições de rede contínuas, sem perdas de conexão ou comprometimento da privacidade. Contudo, essa conveniência vem com o custo da segurança, pois há preocupações sobre possíveis vulnerabilidades incorporadas em seu código.

O fascínio do IKEv2/IPsec reside na sua ampla compatibilidade, estendendo seu suporte a um espectro diversificado de dispositivos e plataformas, roteadores de abrangência, Linux, iOS, Mac OS, Android, e Windows. Notavelmente, este protocolo atinge um desempenho incomparável em sistemas macOS. Esse nível de estabilidade levou vários provedores de VPN a adotar o IKEv2/IPsec como protocolo padrão em seus aplicativos.

Jogos

Quando se trata de jogos, WireGuard surge como o campeão indiscutível dos protocolos VPN, devido às suas capacidades de velocidade. Contudo, sua eficácia em contornar firewalls é um tanto limitada. Se você encontrar interrupções de conexão persistentes, explorar o SSTP pode valer a pena, especialmente se considerações rigorosas de privacidade e segurança não forem primordiais.

A vantagem de destaque do WireGuard em jogos reside em seu potencial para reduzir significativamente a latência. Sua arquitetura é projetada para otimizar rotas de pacotes, mitigando assim a perda de pacotes e lidando com problemas irritantes relacionados ao ping de forma eficaz.

Conteúdo com restrição geográfica / Transmissão

Quando se trata de streaming, OpenVPN é considerado o protocolo VPN ideal, excelência em contornar sem esforço restrições geográficas e firewalls. Plataformas de streaming como HBO Max, Netflix, e o Hulu frequentemente montam barreiras contra o acesso VPN, necessitando de um protocolo como o OpenVPN, capaz de escapar consistentemente dos mecanismos de detecção de VPN.

O OpenVPN possui outras vantagens, incluindo seus servidores rápidos e degradação mínima nas velocidades de conexão. Com uma conexão à Internet com clock mínimo de 4 Mbps, O OpenVPN garante uma experiência perfeita de transmissão de vídeos Full HD, efetivamente contornando as preocupações de buffering.

Torrenting

Para torrent, OpenVPN assume a liderança como o melhor protocolo VPN, principalmente devido aos seus robustos recursos de segurança. No reino dos downloads de torrent, salvaguardar a privacidade e proteger a identidade de alguém reinam supremos, com a velocidade assumindo um papel secundário.

O WireGuard também pode ser considerado uma opção viável. Contudo, ele emprega a criptografia ChaCha20 mais recente, uma escolha que não passou por testes tão extensivos quanto a criptografia AES de 256 bits do OpenVPN. Embora o WireGuard geralmente ganhe confiança em termos de segurança, alguns usuários preocupados com a privacidade dispostos a evitar qualquer problema potencial de violação de direitos autorais, pode achar esse aspecto de criptografia desconcertante.

Móvel

IKEv2 é frequentemente preferido para dispositivos móveis devido à sua capacidade de se reconectar rapidamente após alterações na rede ou suspensão do dispositivo. É eficiente para manter uma conexão estável, tornando-o ideal para usuários em movimento. Também está disponível na maioria das plataformas móveis.

WireGuardName, por outro lado, é conhecido por sua velocidade e eficiência, o que pode ser vantajoso para dispositivos móveis com hardware potencialmente menos poderoso ou condições de rede variadas. Ele foi projetado para ser leve e está ganhando popularidade para aplicativos VPN móveis.

OpenVPN é um protocolo versátil e amplamente suportado que pode ser uma escolha sólida para dispositivos móveis. É conhecido por seus fortes recursos de segurança e está disponível em várias plataformas.

por último, L2TP/IPsec é uma opção segura incorporada a muitos dispositivos móveis. Embora possa não oferecer o mesmo nível de velocidade que alguns outros protocolos, pode ser uma boa escolha se a segurança for uma prioridade.

Conclusão

Seja priorizando a criptografia rígida, velocidades ultrarrápidas, ou acesso contínuo a conteúdo com restrição geográfica, cada protocolo oferece uma combinação distinta de pontos fortes. Ainda, unidos em sua busca pela comunicação segura, esses protocolos nos permitem atravessar o cenário virtual com confiança, garantindo que nossos dados permaneçam protegidos, e nossas identidades protegidas.

Recursos

- Tipos de VPN & Protocolos (https://nordlayer.com/)

- Protocolos VPN explicados (https://cybernews.com/)

- Os melhores protocolos VPN (https://nordvpn.com/blog/)

- Protocolos VPN explicados & Comparado (https://www.technadu.com/)